La psicologia delle password. Non proteggono i sistemi: raccontano le persone

La psicologia delle password parte proprio da qui: cercare di capire le persone prima dei sistemi.

Benvenuti in “La mente dietro le password”, la rubrica che guarda alla cybersecurity

da un’angolazione diversa: quella delle persone. Nel mondo digitale contiamo tutto: attacchi, patch, CVE, indicatori. Eppure l’elemento più determinante continua a sfuggire alle metriche: i comportamenti umani.

Le password lo dimostrano ogni giorno. Non nascono in laboratorio, ma nella nostra testa: tra ricordi, abitudini, scorciatoie, ansie, buoni propositi e quel pizzico di convinzione di “essere imprevedibili” mentre facciamo esattamente il contrario.

Dentro una password si nascondono routine, affetti, nostalgie, momenti di fretta, false sicurezze, piccoli autoinganni quotidiani. Non descrivono i sistemi: descrivono noi. Questa rubrica nasce per raccontare proprio questo. Ogni puntata esplora un gesto reale:

il post-it sul monitor,

la password affettiva ereditata da anni,

il “la cambio domani” diventato rito aziendale, la creatività disperata del “tanto chi vuoi che lo indovini”.

Non servono moralismi, né tecnicismi inutili. L’obiettivo è capire perché facciamo ciò che facciamo e come questi automatismi diventano vulnerabilità senza che ce ne accorgiamo. E, soprattutto, capire come possiamo affrontarli: non con ricette magiche, ma con scelte più consapevoli, meno istintive e più vicine a come funzioniamo davvero.

Perché la sicurezza non è soltanto una questione di strumenti: è soprattutto una questione di consapevolezza.

Le password parlano di noi.

È ora di ascoltarle.

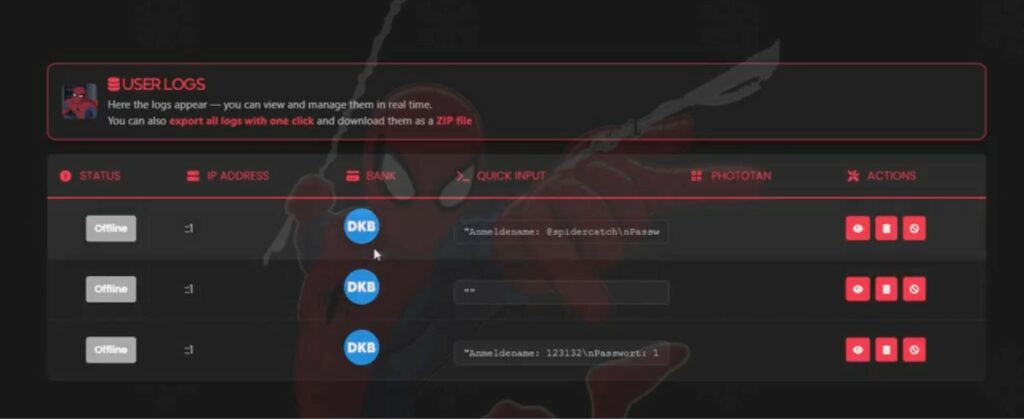

PARTIAMO DALLA FINE… Il mito dell’hacker genio

Hollywood ci ha venduto una narrativa irresistibile: l’hacker solitario, geniale, insonne,

che digita comandi impossibili mentre luci verdi scorrono su schermi impenetrabili.

Un essere mezzo mago, mezzo matematico, capace di entrare in qualunque sistema grazie a colpi di genio improvvisi.

Un’immagine talmente potente che ha finito persino per distorcere le parole:

oggi chiamiamo “hacker” ciò che, nella realtà, ha un altro nome.

L’hacker autentico costruisce, studia, migliora; chi viola davvero i sistemi è l’attaccante, il cracker.

Ma il mito ha ribaltato i ruoli, regalando al criminale la gloria del creativo.

La verità, però, è molto meno cinematografica e molto più efficace.

Non sempre serve essere un genio per violare un sistema.

Serve conoscere la matematica delle abitudini umane.

Gli attaccanti moderni non sono mostri di creatività. Sono ingegneri dell’ovvio: delle abitudini, dei percorsi ripetuti, delle password prevedibili.

E l’ovvio, quando diventa statistica, è devastante.

Il cervello ha smesso di collaborare: ecco le prove

C’è un momento preciso – quello in cui appare “Crea una nuova password” –

in cui l’essere umano moderno abbandona tutta la sua dignità digitale

e regredisce allo stadio primitivo del:

“Basta che me la ricordo.”

Un secondo prima siamo concentrati.

Un secondo dopo il cervello si siede, sbadiglia e attiva la modalità risparmio energetico.

La neuroscienza la chiama riduzione del carico cognitivo.

Noi la chiamiamo:

“Uff… di nuovo?”

Il problema è semplice: la nostra memoria non è fatta per ricordare caos.

Ricorda “gatto”.

Non ricorda fY9!rB2kQz.

Non per stupidità: per fisiologia.

Una password complessa non ha storia, non ha associazioni,

non ha un motivo per restare.

E così, nell’attimo di fatica, il cervello pigro prende il comando.

“Dai… metti Marco1984.

Tanto chi vuoi che la indovini?”

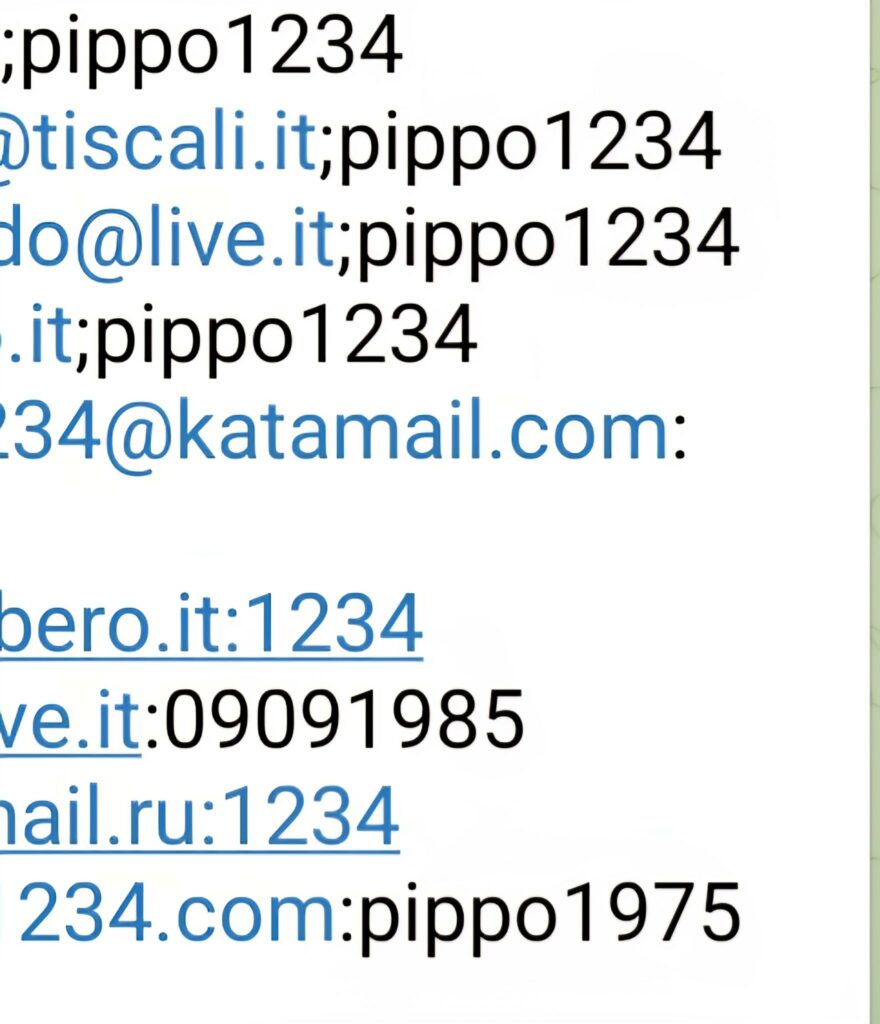

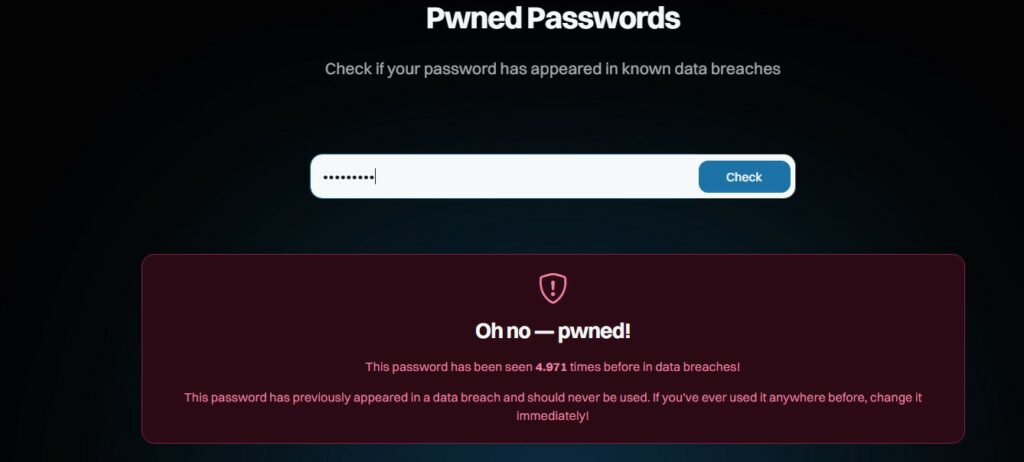

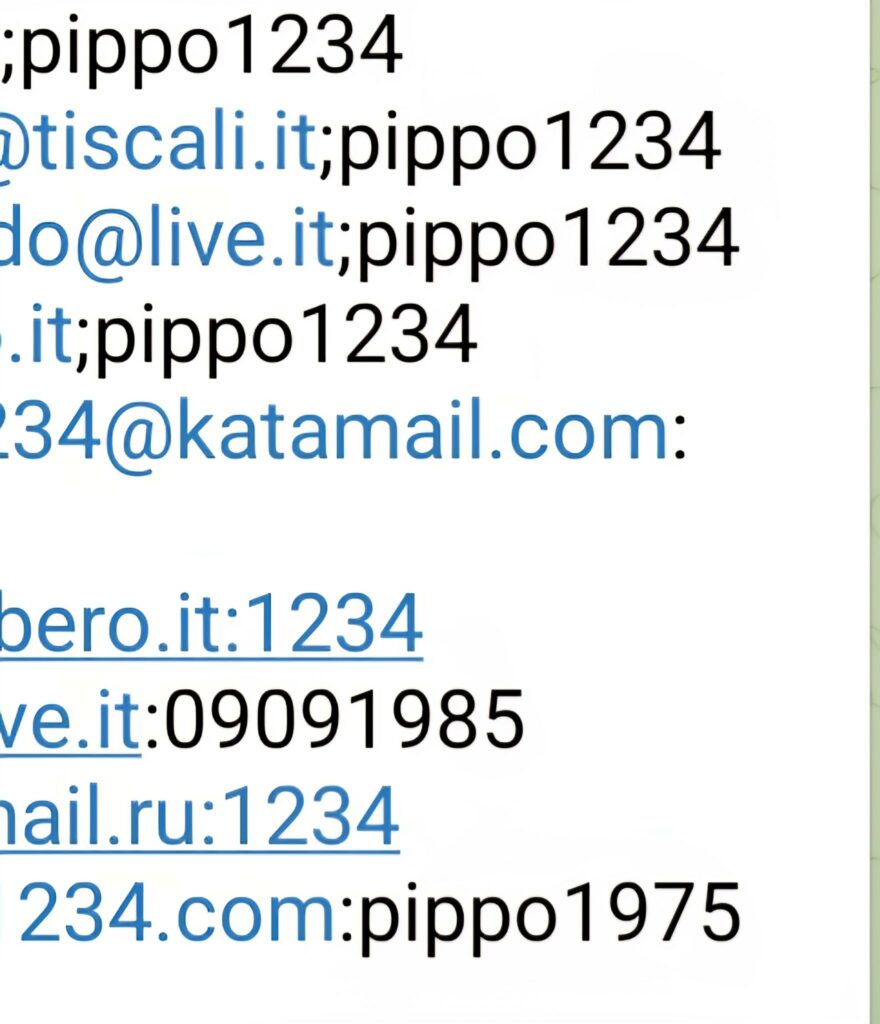

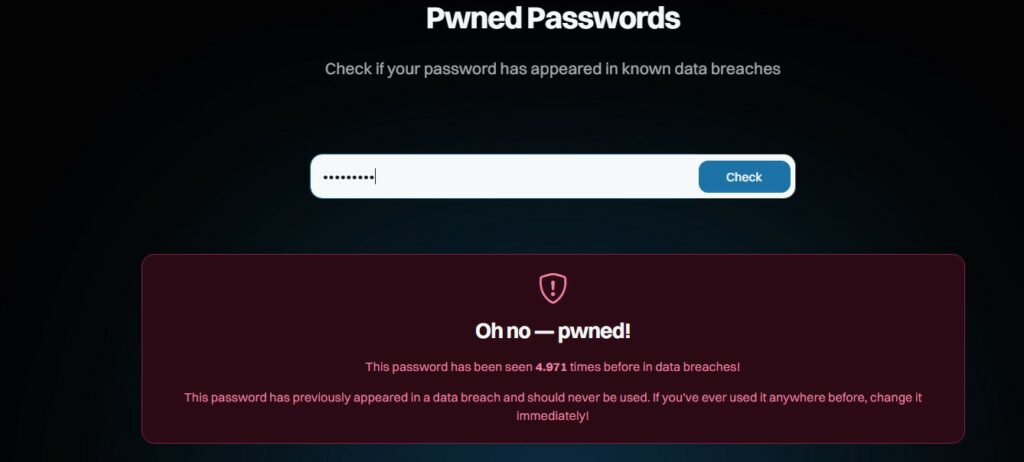

Ah sì? Prova a digitarla su Have I Been Pwned.

Ed ecco la sfilata delle soluzioni creative:

nome del cane + 1

compleanno del partner (che la password ricorda meglio di noi)

il cognome dell’ex con cui non parli da dieci anni

piatto preferito + punto esclamativo, perché fa “professionale”

Non è ignoranza digitale.

È psicologia applicata alla sopravvivenza quotidiana.

Il bias di disponibilità fa il resto:

il cervello pesca dal primo cassetto aperto. Ricordi recenti, affetti, date, luoghi, emozioni.

Non stiamo creando una password: stiamo scegliendo un ricordo comodo.

È umano.

Naturale, quasi inevitabile.

E il risultato, spesso, è disastroso

Nessuna policy può cambiare questo dato:

una password complessa è innaturale quanto memorizzare il numero di serie del frigorifero.

E infatti non la memorizziamo. Facciamo quello che fa qualunque cervello in difficoltà: cerchiamo scorciatoie.

post-it

WhatsApp a noi stessi

email con oggetto “Password nuova”

salvata nella rubrica del telefono

altre fantasie

Siamo esseri biologici con trenta chiavi digitali da gestire.

È ovvio che la mente collassi sulla prima scorciatoia che trova.

Dietro le password peggiori c’è sempre un desiderio innocente:

semplificarsi la vita.

“Chi vuoi che venga proprio da me?”

“Non ho niente di interessante.”

“È solo temporanea…”

Il cervello ci convince che siamo troppo piccoli per essere un bersaglio.

Il problema è che, nel mondo digitale, siamo tutti bersagli grandi uguale.

I numeri che non vorremmo vedere

E prima di pensare che siano esagerazioni, ecco qualche numero reale (a volte più spietato delle battute):

solo il 69% degli utenti che conoscono le passkey ne ha attivata una (FIDO Alliance)

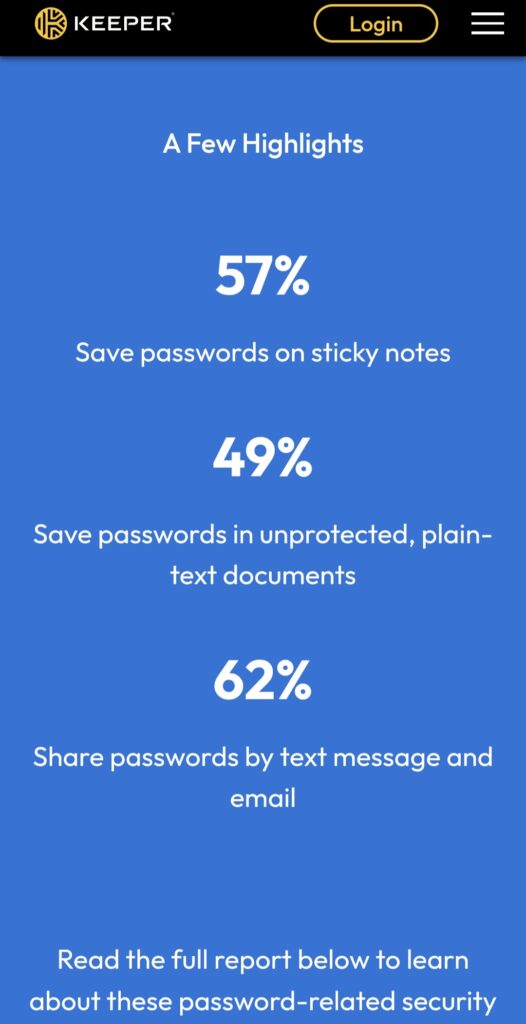

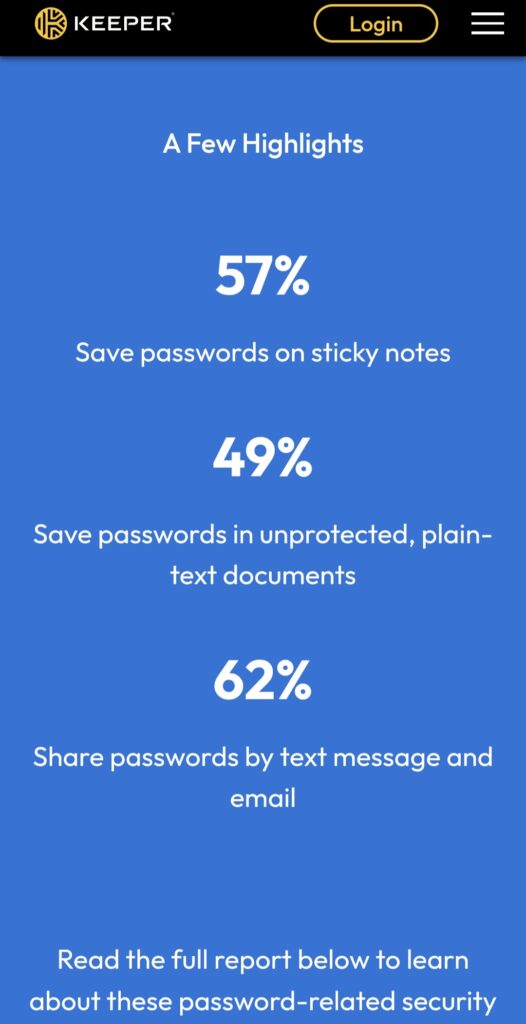

il 57% degli utenti salva le password su post-it o foglietti (Keeper Security – Workplace Password – Habits Report)

solo il 63% usa la 2FA su almeno un account, e molto meno su tutti (Bitwarden)

il 60–65% ricicla la stessa password su più servizi (NordPass)

il 52% continua a usare password già compromesse in passato (DeepStrike)

il 43% cambia solo un carattere quando “aggiorna” la password (DeepStrike)

l’80% delle violazioni confermate coinvolge credenziali deboli o riutilizzate (Varonis)

È qui che l’ironia finisce e la statistica diventa spietata: ciò che è prevedibile, per un attaccante, è sfruttabile.

E questo è solo l’inizio:

la mente dietro le password ha ancora molto da raccontare.

Adesso analizziamo il primo problema: dove finisce la sicurezza, inizia la cartoleria. E i problemi veri.

Il santuario segreto dei post-it

C’è un ecosistema che nessun SOC monitora, nessun SIEM registra e nessun threat actor deve davvero violare:

l’ecosistema dei post-it.

Un luogo sacro, mistico, sotterraneo, dove l’utente medio compie i suoi rituali più intimi.

Lo trovi ovunque: sul monitor, sotto la tastiera, appiccicato al modem come un ex-voto digitale.

La frase più frequente?

“La password non la reggo più.”

A quel punto il post-it interviene come una specie di badante analogica:

ti tiene il segreto, ti regge la memoria, e ti ricorda che la sicurezza è bella finché non devi farla tu.

Le password sui post-it non nascono dalla stupidità. Nascono dalla stanchezza esistenziale.

Dopo l’ennesimo tentativo fallito e il solito messaggio

“La nuova password non può essere uguale alle ultime 12”,

l’utente compie il gesto definitivo:

“Basta. Me la scrivo.”

È un momento liberatorio. Quasi catartico.

Per alcuni, il primo vero atto di disobbedienza informatica.

Il paradosso è spietato:

un post-it è un segreto che tutti possono leggere tranne chi dovrebbe custodirlo.

Per l’utente diventa invisibile, parte dell’arredo digitale dell’ufficio. Lo notano solo due categorie:

chi lo cerca professionalmente

chi non dovrebbe vederlo professionalmente

Nel mezzo, il deserto.

Quando prova a mimetizzarsi, l’utente dà il meglio:

scrive metà password

usa nomi in codice (“PIN CARTA”)

aggiunge simboli indecifrabili

Risultato: la password non la capisce nessuno. Nemmeno lui.

È il primo ransomware umano: i dati ci sono, ma l’utente non li sa più decrittare.

Aprire un cassetto d’ufficio significa avviare uno scavo archeologico:

post-it sovrapposti, codici cancellati,

numeri che sembrano OTP ma risalgono a 5 anni prima,

misteriose note “NON TOCCARE” senza autore.

Ogni foglietto è un reperto della battaglia quotidiana con la memoria digitale.

Ed è qui che emerge un dettaglio che la cybersecurity ignora:

il rispetto quasi ancestrale per la carta.

La trattiamo come un oggetto affidabile, concreto, degno di fiducia. Il digitale può tradirti senza preavviso.

La memoria può svanire nel momento sbagliato. Ma il foglietto no: rimane lì, fisico, domestico, comprensibile.

Gli utenti non scrivono le password sui post-it perché sono negligenti,

ma perché hanno un’istintiva fiducia nella materia.

La carta non chiede aggiornamenti, non scade, non cambia policy.

È l’ultimo baluardo dell’analogico in un mondo che ci chiede

di ricordare sempre di più e capire sempre meno.

Il post-it sopravvive perché dà sicurezza.

Tangibile, non teorica.

A meno che non voli via. O si incolli al maglione. O finisca nel cestino.

Ma questa è la sua poesia tragica.

Finché inventeremo password, inventeremo anche modi per ricordarle male.

E i post-it resteranno la nostra piccola, ostinata resistenza analogica nel mondo delle minacce digitali.

Una vulnerabilità? Certo.

Un problema? Assolutamente.

Ma anche una delle più grandi verità antropologiche della cybersecurity.

Perché, in fondo, le password ci rivelano una cosa semplice:

non cambiamo comportamento finché non comprendiamo l’origine del comportamento stesso.

Nella prossima puntata scenderemo ancora più in profondità, dove la psicologia diventa design:

l’Effetto IKEA – l’illusione che ci fa affezionare alle password peggiori solo perché “le abbiamo costruite noi”.

E subito dopo, la tragedia del Cambia Password – il rito aziendale che rischia di produrre più incidenti che sicurezza.

Continua…

L'articolo La psicologia delle password. Non proteggono i sistemi: raccontano le persone proviene da Red Hot Cyber.