Phishing NoiPA: analisi tecnica di una truffa che sfrutta aumenti e arretrati

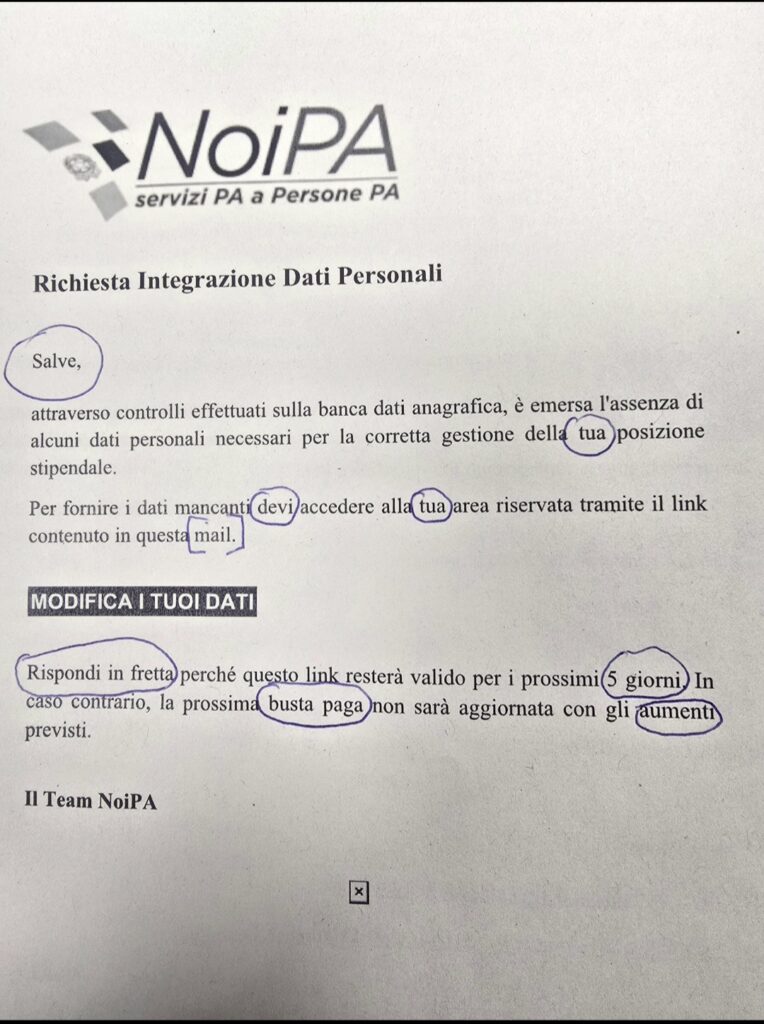

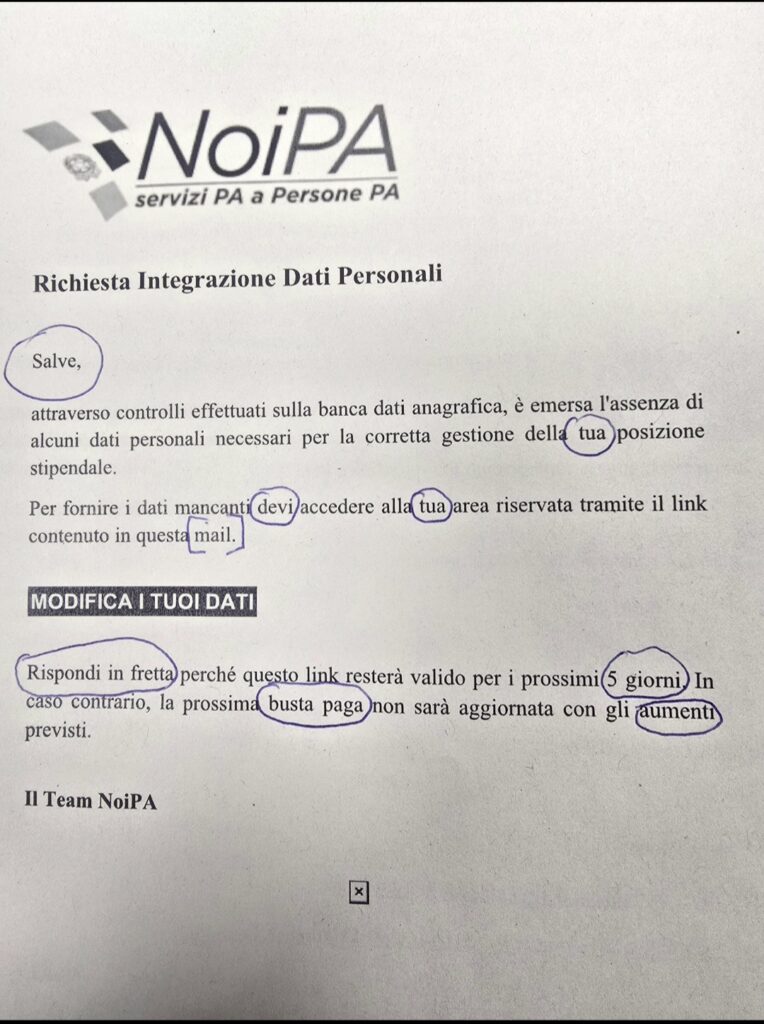

“Salve.”

Non “Gentile”, non “Spettabile”, non nome e cognome.

Solo “Salve.”

A leggerla così, fa quasi tenerezza.

Sembra l’inizio di una mail scritta di corsa, magari riciclata da un modello vecchio, senza nemmeno lo sforzo di una personalizzazione. C’è il logo giusto, c’è un titolo burocratico abbastanza vago, c’è quel tono da comunicazione di sistema che abbiamo imparato a riconoscere – e a ignorare.

E infatti il primo istinto, per chi è un minimo smaliziato, è questo: “Ma dai.”

Ed è proprio qui che conviene fermarsi.

Perché se viene da ridere, se si giudica per quanto è scritta male, si sta facendo esattamente quello che questa email si aspetta.

Una mail di phishing non deve essere elegante né credibile al cento per cento.

Spesso deve essere solo sufficientemente compatibile con ciò che ci si aspetta di ricevere in quel momento.

Da qui in poi, non ha più senso parlare di stile.

Ha senso parlare di funzione.

Una truffa vecchia che sfrutta un contesto nuovo

Questa non è una truffa nuova. È uno schema già visto, che continua a funzionare perché viene riattivato nel momento giusto.

Negli ultimi mesi, complice il tema degli aumenti e degli arretrati NoiPA, è tornata a circolare questa campagna di phishing che ripropone modelli noti, con variazioni minime nel lessico e nei riferimenti temporali. Non introduce tecniche innovative né soluzioni sofisticate: sfrutta un’aspettativa reale, quella di ricevere una comunicazione ufficiale legata a eventi economici concreti e ampiamente discussi.

Il punto di forza dell’attacco è tutto qui.

L’aggancio a elementi reali e verificabili – aumenti, arretrati, emissioni straordinarie – elimina la necessità di costruire una narrazione articolata. Il destinatario non deve chiedersi se quella comunicazione possa esistere, ma solo se sia arrivata nel modo corretto.

Per questo l’interesse del caso non sta nella truffa in sé, che è nota e ciclica, ma nella sua sincronizzazione con il contesto. È una dinamica ricorrente: ogni volta che un evento reale rende plausibile l’azione richiesta, lo schema torna a funzionare.

Ed è su questa dinamica, più che sulla singola campagna, che vale la pena soffermarsi.

Il metodo: analisi di un testo di phishing

Un’email di phishing va letta come una sequenza di obiettivi operativi, non come un messaggio informativo.

Gli obiettivi sono sempre gli stessi:

farsi aprire

non generare sospetto immediato

spingere l’utente verso un’azione esterna

Se questa sequenza è coerente, il phishing molto spesso funziona anche quando il testo è mediocre.

Con questo schema in mente, il messaggio diventa leggibile per quello che è.

Dissezione tecnica del messaggio: cosa fa ogni elemento e perché funziona

Un’email di phishing non racconta una storia.

Implementa una sequenza di azioni progettate per guidare il comportamento dell’utente con il minimo attrito possibile.

Apertura e saluto: scalabilità prima di tutto

Il messaggio si apre con un semplice “Salve”.

Nessun nome, nessun cognome, nessuna personalizzazione.

Non è una svista. È una scelta funzionale alla scalabilità dell’attacco. Inserire dati anagrafici richiede liste affidabili, aggiornate e coerenti. Ometterli consente l’invio massivo senza ridurre in modo significativo il tasso di apertura. L’obiettivo non è colpire tutti, ma colpire abbastanza.

Allo stesso tempo, l’assenza di riferimenti personali colloca l’email nel perimetro delle comunicazioni automatiche: non sembra una mail individuale, ma una mail “di sistema”. Questo normalizza l’anomalia.

Oggetto e apertura: abbassare la soglia di attenzione

Oggetto e prime righe utilizzano formule vaghe e amministrative, come “integrazione dati personali”.

Non forniscono informazioni concrete, non promettono nulla, ma sono compatibili con messaggi di servizio reali.

La loro funzione è semplice: farsi aprire senza attivare allarmi immediati.

Registro linguistico: personalizzazione apparente a costo zero

Nel corpo del messaggio compare l’uso ripetuto del pronome “tua”:

“la tua area riservata”, “la tua posizione”.

Non è informazione. È simulazione di personalizzazione.

Questo registro non appartiene alle comunicazioni ufficiali di NoiPA, normalmente impersonali e normative. Serve a creare l’illusione di un riferimento diretto senza introdurre elementi verificabili che potrebbero essere controllati o smentiti.

È una scorciatoia tipica del phishing bancario e previdenziale.

Link e azione richiesta: spostare il contesto

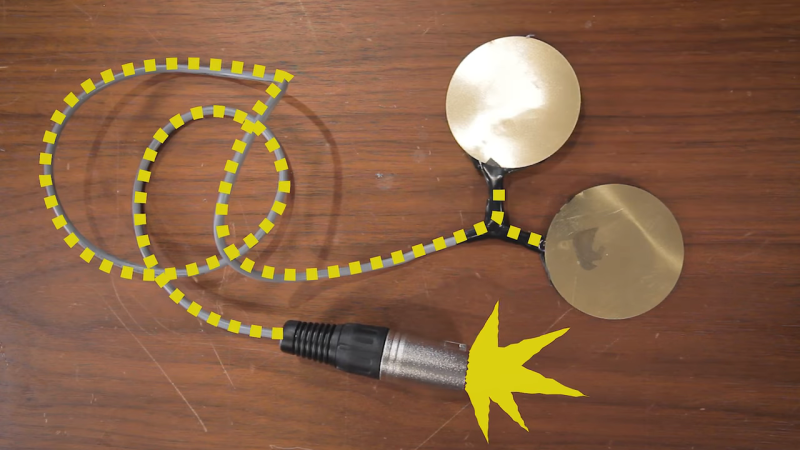

Il cuore dell’attacco è l’invito ad accedere all’area riservata tramite un link presente nell’email.

Questo passaggio risolve il problema centrale dell’attaccante: portare l’utente fuori dal canale email. Finché l’utente resta nel client di posta ha tempo, contesto e strumenti per verificare. Il link serve a trasferirlo rapidamente su un dominio controllato dall’attaccante, dove interfaccia, linguaggio e richieste sono completamente manipolabili.

Dal punto di vista procedurale, questo è il punto di rottura oggettivo: NoiPA non richiede accessi ai propri servizi tramite link email né aggiornamenti di dati personali con questa modalità.

Call to action: riutilizzabilità e attrito minimo

Il pulsante “Modifica i tuoi dati” è volutamente generico.

Non contiene riferimenti amministrativi, numeri di pratica o identificativi utente.

La sua genericità lo rende riutilizzabile su più campagne, più brand, più contesti. Specificare quali dati o quale procedura introdurrebbe attrito e aumenterebbe le possibilità di incoerenza. L’obiettivo non è spiegare, ma ottenere un click.

Urgenza: comprimere il tempo di verifica

L’urgenza viene introdotta solo nella parte finale del messaggio.

Il link ha una validità limitata e il mancato intervento potrebbe compromettere l’aggiornamento della busta paga con gli aumenti previsti.

Non serve a spaventare subito, ma a ridurre il tempo di verifica quando il messaggio è già apparso coerente. Inserirla all’inizio attiverebbe sospetti; inserirla alla fine forza una decisione rapida quando l’utente è già coinvolto.

Contesto reale: plausibilità senza spiegazioni

Il riferimento agli aumenti e agli arretrati risolve il problema della plausibilità contestuale.

Usare un evento reale elimina la necessità di costruire una narrativa artificiale. Il motivo della comunicazione è già noto.

Questo abbassa drasticamente la soglia critica.

Firma: autorità senza verificabilità

La firma “Il Team NoiPA” chiude il messaggio senza fornire alcun elemento verificabile.

Nessun nome, nessun ufficio, nessun riferimento normativo o contatto ufficiale.

È un’autorità astratta, sufficiente nel breve intervallo che precede il click. Inserire dettagli renderebbe possibile una verifica immediata, cosa che l’attaccante deve evitare.

Conclusione

Questa campagna non si regge su tecniche avanzate né su un’elaborazione particolarmente sofisticata del messaggio. Si regge su qualcosa di molto più semplice: l’allineamento temporale. Uno schema noto viene riattivato quando l’argomento è reale, atteso e già presente nel flusso informativo quotidiano.

In questo scenario, la qualità del testo diventa quasi irrilevante. La familiarità del tema abbassa le difese, riduce il tempo di verifica e sposta l’attenzione dal come al perché. È sufficiente che il messaggio sembri plausibile nel momento giusto.

Ed è proprio per questo che un’email che all’inizio “fa sorridere” continua ancora oggi a colpire.

L'articolo Phishing NoiPA: analisi tecnica di una truffa che sfrutta aumenti e arretrati proviene da Red Hot Cyber.