A Compact, Browser-Based ESP32 Oscilloscope

An oscilloscope is usually the most sensitive, and arguably most versatile, tool on a hacker’s workbench, often taking billions of samples per second to produce an accurate and informative representation of a signal. This vast processing power, however, often goes well beyond the needs of the signals in question, at which point it makes sense to use a less powerful and expensive device, such as [MatAtBread]’s ESP32 oscilloscope.

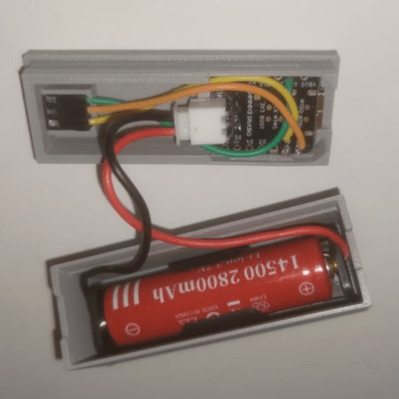

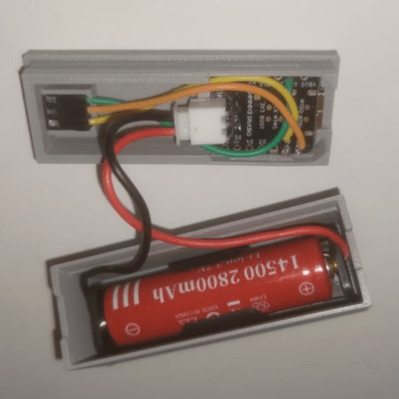

The oscilloscope in its housing.

The oscilloscope doesn’t have a display; instead, it hosts a webpage that displays the signal trace and provides the interface. Since the software uses direct memory access to continually read a signal from the ADC, it’s easy to adjust the sampling rate up to the hardware’s limit of 83,333 Hz. In addition to sampling-rate adjustment options, the browser interface includes a crosshair pointer for easy voltage reading, an adjustable trigger level, attenuation controls, and the ability to set the test signal frequency. The oscilloscope’s hardware is simply a Seeed Studio Xiao development board mounted inside a 3D-printed case with an AA battery holder and three pin breakouts for ground, signal input, and the test signal output.

This isn’t the first ESP32-based oscilloscope we’ve seen, though it is the fastest. If you’re looking for a screen with your simple oscilloscope, we’ve seen them built with an STM32 and Arduino. To improve performance, you might add an anti-aliasing filter.

hackaday.com/2025/12/21/a-comp…

Shoot Instax Film In A Polaroid Camera With The Aid Of Tape

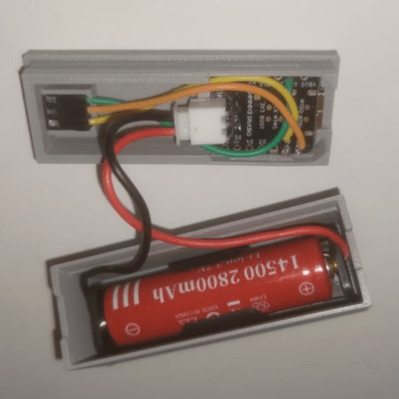

Polaroid cameras have been very popular for a very long time and are especially hot gifts this year. Fresh film is easy to find but relatively expensive. In contrast, Fuji’s Instax line of instant film and cameras aren’t as well established, but the film is easy to find and cheap. You might like to shoot cheap Instax film in your Polaroid camera. Thankfully, [Nick LoPresti] figured out how to do just that.

You can’t just slam an Instax cassette in an old Polaroid camera and expect it to work. The films are completely different sizes, and there’s no way they will feed properly through the camera’s mechanisms at all. Instead, you have to get manual about things. [Nick] starts by explaining the process of removing Instax film sheets from a cassette, which must be done without exposure to light if you want the film to remain useful. Then, if you know what you’re doing, you can tape it in place behind the lens of an old-school Polaroid camera, and expose it as you would any other shot. The chemistry is close enough that you’ll have a fair chance of getting something with passable exposure.

Once exposed, you have to develop the film. Normally, a Polaroid camera achieves this by squeezing the film sheet out through rollers to release the developer and start the process. Without being able to rely on the camera’s autofeed system, you need to find an alternative way to squeeze out the chemicals and get the image to develop. [Nick] recommends a simple kitchen rolling pin, while noting that you might struggle with some uneven chemical spread across the sheet. Ultimately, it’s a fussy hack, but it does work. It might only be worthwhile if you’ve got lots of Instax film kicking around and no other way to shoot it.

Instant cameras can seem a little arcane, but they’re actually quite simple to understand once you know how they’re built. You can even 3D print one from scratch if you’re so inclined. Video after the break.

youtube.com/embed/rgaRJbFf4LE?…

hackaday.com/2025/12/21/shoot-…

A Heavily Modified Rivian Attempts the Cannonball Run

There are few things more American than driving a car really fast in a straight line. Occasionally, the cars will make a few left turns, but otherwise, this is the pinnacle of American motorsport. And there’s no longer, straighter line than that from New York to Los Angeles, a time trial of sorts called the Cannonball Run, where drivers compete (in an extra-legal fashion) to see who can drive the fastest between these two cities. Generally, the cars are heavily modified with huge fuel tanks and a large amount of electronics to alert the drivers to the presence of law enforcement, but until now, no one has tried this race with an EV specifically modified for this task.

The vehicle used for this trial was a Rivian electric truck, chosen for a number of reasons. Primarily, [Ryan], the project’s mastermind, needed something that could hold a significant amount of extra batteries. The truck also runs software that makes it much more accepting of and capable of using an extra battery pack than other models. The extra batteries are also from Rivians that were scrapped after crash tests. The team disassembled two of these packs to cobble together a custom pack that fits in the bed of the truck (with the tonneau closed), which more than doubles the energy-carrying capacity of the truck.

Of course, for a time trial like this, an EV’s main weakness is going to come from charging times. [Ryan] and his team figured out a way to charge the truck’s main battery at one charging stall while charging the battery in the bed at a second stall, which combines for about a half megawatt of power consumption when it’s all working properly and minimizes charging time while maximizing energy intake. The other major factor for fast charging the battery in the bed was cooling, and rather than try to tie this system in with the truck’s, the team realized that using an ice water bath during the charge cycle would work well enough as long as there was a lead support vehicle ready to go at each charging stop with bags of ice on hand.

Although the weather and a few issues with the double-charging system stopped the team from completing this run, they hope to make a second attempt and finish it very soon. They should be able to smash the EV record, currently held by an unmodified Porsche, thanks to these modifications. In the meantime, though, there are plenty of other uses for EV batteries from wrecked vehicles that go beyond simple transportation.

youtube.com/embed/yfgkh4Fgw98?…

hackaday.com/2025/12/21/a-heav…

TikTok nel mirino per violazioni della protezione dei dati in Europa

La popolare app video TikTok si è trovata al centro di un nuovo scandalo per violazioni delle normative europee sulla protezione dei dati.

È stato scoperto che il servizio traccia le attività degli utenti non solo all’interno della propria piattaforma, ma anche al di fuori di essa, su altre app e siti web di terze parti. L’organizzazione austriaca per i diritti digitali noyb ha presentato due denunce contro TikTok e i suoi partner: l’azienda israeliana AppsFlyer e il servizio di incontri Grindr.

Il caso è sorto quando un utente ha scoperto che TikTok aveva ottenuto dati sulla sua attività su altre app, tra cui Grindr. Queste informazioni includevano, ad esempio, l’aggiunta di articoli al carrello e altre azioni che potevano rivelare aspetti intimi della sua vita personale. Tali dati rientrano in una categoria speciale ai sensi dell’articolo 9 del Regolamento generale sulla protezione dei dati (GDPR) e possono essere trattati solo in casi eccezionali. L’utente non ha acconsentito al trasferimento di tali informazioni.

L’indagine ha rivelato che i dati sono stati prima raccolti da Grindr, poi trasferiti ad AppsFlyer e infine trasferiti a TikTok. Pertanto, tutte e tre le società erano coinvolte nel trasferimento e nel trattamento di dati sensibili senza alcuna base giuridica. Gli esperti di noyb sottolineano che nessuno dei soggetti coinvolti in questa catena aveva il diritto di divulgare questo tipo di informazioni, soprattutto data la loro natura sensibile.

Oltre al tracciamento illegale, la seconda denuncia riguarda il rifiuto di TikTok di fornire dati personali completi su richiesta dell’utente. Sebbene l’azienda offra uno strumento dedicato per il download di informazioni, ha successivamente ammesso di fornire solo i dati che considera più “critici”.

Nonostante le ripetute richieste, TikTok non ha rivelato quali dati elabora e perché. Secondo il team di noyb, ciò costituisce una violazione diretta degli articoli 12 e 15 del GDPR , che stabiliscono il diritto degli utenti a ricevere informazioni complete e comprensibili sui propri dati.

Noyb chiede all’autorità di regolamentazione di obbligare TikTok a divulgare le informazioni mancanti e a cessare il trattamento illecito dei dati da parte di tutte e tre le società. Inoltre, propone una sanzione sostanziale, che non solo risarcirebbe i danni, ma fungerebbe anche da monito per le altre società che violano la legislazione europea.

L'articolo TikTok nel mirino per violazioni della protezione dei dati in Europa proviene da Red Hot Cyber.

L’account Telegram dell’ex premier israeliano Naftali Bennett è stato hackerato

L’ex primo ministro israeliano Naftali Bennett ha ammesso che il suo account Telegram è stato hackerato, sebbene il suo dispositivo non sia stato compromesso. Ha fatto l’annuncio in seguito alle segnalazioni di un iPhone hackerato e di una fuga di dati presumibilmente collegata a un gruppo di hacker iraniano.

La dichiarazione ha fatto seguito alle pubblicazioni del gruppo Handala, che sostiene di aver ottenuto l’accesso al dispositivo personale del politico nell’ambito di un’operazione denominata “Octopus”.

Lo stesso Bennett ha ripetutamente utilizzato l’analogia del polpo, descrivendo l’Iran come un centro di coordinamento delle minacce contro Israele. In risposta alle accuse, ha affermato che né il suo smartphone né altri dispositivi erano stati hackerati, ma che l’accesso al suo account Telegram era stato ottenuto “attraverso vari metodi”.

Secondo lui, ignoti avrebbero ottenuto materiale dalla sua rubrica, da immagini e dalla sua corrispondenza.

Alcuni di questi dati si sono rivelati autentici, mentre altri erano falsi. Un esempio è una foto ritoccata che lo ritrae accanto al primo ministro israeliano, David Ben-Gurion. Bennett ha osservato che il materiale è stato ottenuto illegalmente e la sua distribuzione costituisce un reato.

Il politico ha dichiarato che l’incidente è già sotto la sorveglianza delle forze di sicurezza. Ritiene che si tratti di un tentativo di destabilizzare le sue attività politiche in vista delle prossime elezioni, dove è visto come un vero concorrente del Primo Ministro in carica Benjamin Netanyahu.

Ritiene che i tentativi di pressione siano legati ai timori degli oppositori riguardo al suo ritorno alla politica di alto livello. Nonostante quanto accaduto, intende proseguire le sue attività e la sua campagna elettorale.

L'articolo L’account Telegram dell’ex premier israeliano Naftali Bennett è stato hackerato proviene da Red Hot Cyber.

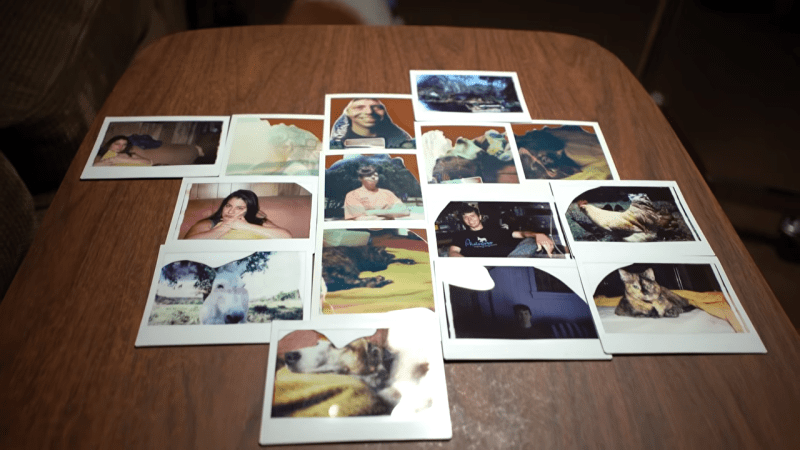

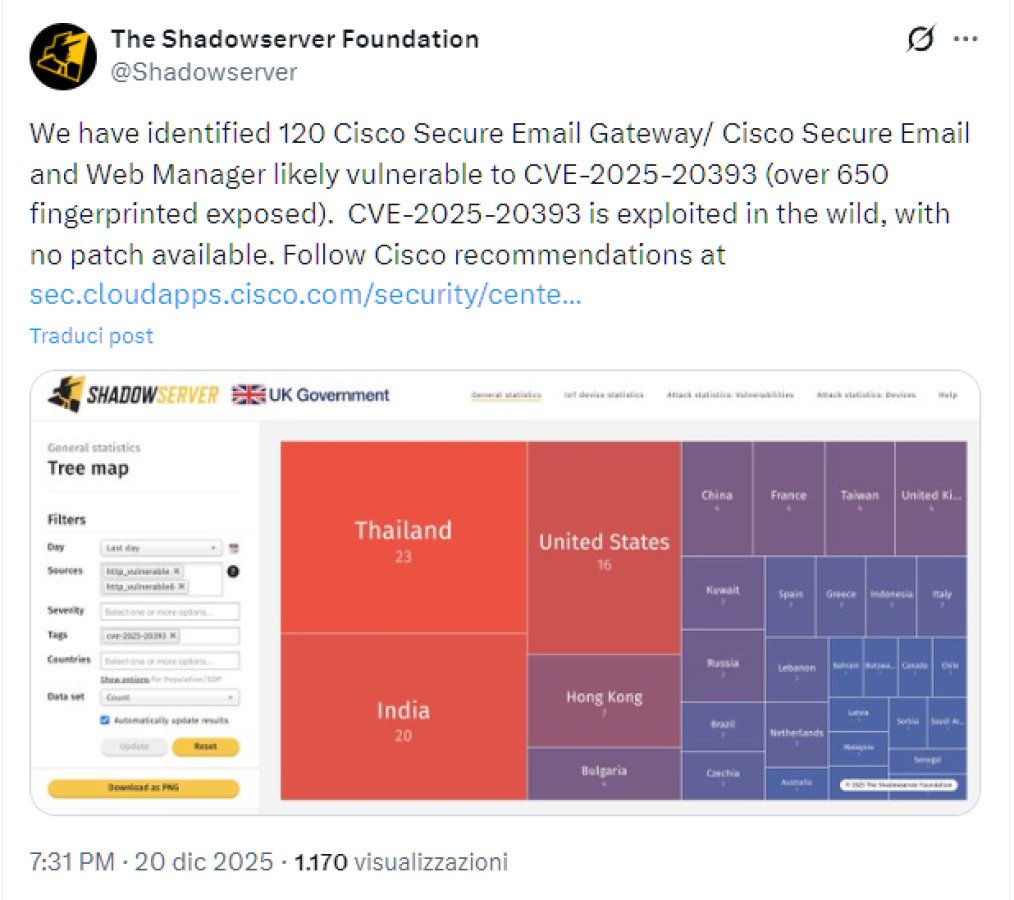

CVE-2025-20393: zero-day critico nei Cisco Secure Email Gateway

Una falla zero-day critica nei dispositivi Cisco Secure Email Gateway e Cisco Secure Email and Web Manager sta facendo tremare i ricercatori di sicurezza. Con oltre 120 dispositivi vulnerabili già identificati e sfruttati attivamente dagli aggressori, la situazione è a dir poco allarmante.

La vulnerabilità, identificata come CVE-2025-20393,non ha ancora una patch disponibile. Ciò significa che le organizzazioni che si affidano a questi sistemi per proteggere le proprie reti da attacchi di phishing e malware sono esposte a un rischio compromissione.

Secondo le informazioni sulle minacce fornite dalla Shadowserver Foundation, i dispositivi vulnerabili rappresentano un sottoinsieme di oltre 650 dispositivi di sicurezza della posta elettronica Cisco esposti e accessibili tramite Internet.

Il CVE-2025-20393 prende di mira l’infrastruttura di sicurezza della posta elettronica di Cisco, utilizzata dalle aziende per ispezionare il traffico di posta elettronica in entrata e in uscita alla ricerca di minacce.

Sebbene i dettagli tecnici specifici sul metodo di sfruttamento rimangano limitati per prevenire abusi diffusi, la conferma dello sfruttamento attivo indica che gli autori della minaccia stanno già sfruttando questa debolezza per compromettere i sistemi vulnerabili.

Cisco ha riconosciuto la vulnerabilità e ha pubblicato un avviso di sicurezza in cui esorta le organizzazioni a implementare misure difensive immediate. Il colosso del networking consiglia ai clienti interessati di rivedere le proprie configurazioni di sicurezza e di applicare misure di mitigazione temporanee fino a quando non sarà disponibile una soluzione definitiva. Le aziende possono accedere a una guida dettagliata tramite il portale Security Advisory di Cisco .

La situazione evidenzia le continue sfide che le organizzazioni devono affrontare a causa delle vulnerabilità zero-day, in particolare nei componenti critici delle infrastrutture come i gateway di posta elettronica. Questi dispositivi si trovano in un punto cruciale delle reti aziendali, gestendo comunicazioni sensibili e fungendo da principale difesa contro le minacce trasmesse tramite e-mail. Una compromissione riuscita potrebbe consentire agli aggressori di intercettare comunicazioni riservate, distribuire ransomware o stabilire un accesso persistente alla rete.

Cisco sta lavorando attivamente per sistemare la falla che come riportato dal loro bollettino risulterebbe avere un base score pari a 10.

L'articolo CVE-2025-20393: zero-day critico nei Cisco Secure Email Gateway proviene da Red Hot Cyber.

Il cloud USA può diventare un’arma geopolitica? Airbus inizia a “cambiare rotta”

Negli ultimi mesi, una domanda sta emergendo con sempre maggiore insistenza nei board aziendali europei: il cloud statunitense è davvero sicuro per tutte le aziende? Soprattutto per quelle realtà che operano in settori strategici o che hanno interessi economici, industriali o geopolitici non allineati a quelli degli Stati Uniti, il tema non è più soltanto tecnologico, ma profondamente giuridico e politico.

Di questo avevamo già parlato in un nostro recente articolo dal titolo “E se domani agli USA girasse male e ci spegnessero il cloud? L’Europa? Paralizzata in 2 secondi” analizzando come la sovranità dei dati e l’extraterritorialità delle leggi statunitensi stiano spingendo sempre più organizzazioni europee a riflettere sulle proprie scelte infrastrutturali. Oggi quel dibattito non è più teorico: sta iniziando a tradursi in decisioni concrete.

È in questo contesto che si inserisce la riflessione di Airbus. Il colosso francese dell’aeronautica e della difesa si sta infatti preparando ad affrontare una delle decisioni IT più complesse degli ultimi anni: la migrazione dei propri sistemi digitali mission-critical verso un cloud interamente europeo. Un’infrastruttura che non dovrà essere soltanto performante e resiliente, ma giuridicamente sovrana, sottratta a interferenze normative esterne e pienamente sotto controllo europeo.

Una scelta che potrebbe segnare un precedente rilevante per l’intero ecosistema industriale del continente.

Il nome del problema: Cloud Act

La questione della sovranità digitale in Europa si è acuita con il ritorno di Donald Trump alla Casa Bianca. Le sue politiche hanno reintrodotto instabilità nel commercio e nella politica internazionale, spingendo le aziende europee a considerare sempre più la propria dipendenza dalle piattaforme tecnologiche americane. Anche se un servizio opera in Europa, i legami legali con gli Stati Uniti rimangono un fattore di rischio.

I principali fornitori di servizi cloud (Microsoft, AWS e Google) stanno cercando di affrontare queste preoccupazioni offrendo soluzioni specializzate di hosting e gestione dei dati. Tuttavia, persistono dubbi. Il principale ostacolo è il Cloud Act statunitense, che consente alle autorità statunitensi di richiedere l’accesso alle informazioni anche se fisicamente archiviate al di fuori del Paese. La scorsa estate, Microsoft ha ammesso esplicitamente in un tribunale francese di non poter garantire una protezione completa dei dati in base a questa legge.

Zhesten si aspetta una posizione più chiara dalle autorità di regolamentazione europee: è possibile creare un’infrastruttura realmente protetta da richieste extraterritoriali e c’è il rischio di interruzioni dei servizi per motivi politici? Queste domande sono diventate più che astratte dopo il caso della Corte penale internazionale (CPI). Secondo quanto riportato dai media, il procuratore capo di Microsoft, Karim Khan, ha perso l’accesso al servizio di posta elettronica di Microsoft dopo le sanzioni statunitensi imposte per aver criticato il primo ministro israeliano Benjamin Netanyahu. L’azienda nega di aver sospeso i servizi alla Corte, ma il segnale è piuttosto allarmante.

Airbus: il primo Big Player a farsi seriamente delle domande

L’azienda Airbus stima che le sue probabilità di trovare un fornitore idoneo siano piuttosto prudenti. Ma il produttore di aeromobili vuole “cambiare rotta” e ha già ampliato la propria infrastruttura server anche se da tempo si affida a strumenti basati su cloud come Google Workspace.

Un’ulteriore fase, ancora più audace, è in programma: prevede il trasferimento dei sistemi fondamentali di gran parte delle operazioni lontano dai data center onprem. Tra questi figurano le piattaforme per la gestione delle risorse aziendali, gli ambienti di produzione, i database dei clienti e gli spazi digitali in cui vengono conservati ed elaborati i dati relativi al ciclo di vita dei prodotti, compresa la progettazione degli aerei.

È questo livello di informazioni a essere considerato il più vulnerabile.

Secondo Catherine Jesten, responsabile del settore digitale di Airbus, la necessità di un cloud sovrano non è dettata da mode o slogan politici. Alcuni dati sono direttamente collegati agli interessi dei singoli Paesi e dell’Europa nel suo complesso, quindi l’azienda vuole garantire che il controllo su di essi non si estenda oltre l’ordinamento giuridico europeo. La questione non riguarda solo l’ubicazione dei server, ma anche quali leggi potrebbero in ultima analisi prevalere sui contratti.

Una decisione difficile: l’Europa non ha mai investito seriamente sul Cloud

Il mercato del software aziendale sta creando ulteriore pressione. I principali sviluppatori, tra cui SAP, rilasciano sempre più nuove funzionalità esclusivamente per le versioni cloud dei loro prodotti. Per i clienti, questo significa una scelta semplice: migrare o rimanere bloccati sulle piattaforme più vecchie. Nel caso di Airbus, questa transizione influisce inevitabilmente sull’intera architettura dei sistemi IT.

La richiesta di proposte inizierà all’inizio di gennaio e l’azienda prevede di prendere una decisione definitiva entro l’estate. Il valore stimato del contratto è di oltre 50 milioni di euro e durerà fino a dieci anni. Airbus sottolinea fin da subito che non è solo la tecnologia a essere importante, ma anche la prevedibilità dei prezzi, senza imprevisti durante l’esercizio.

Anche a prescindere dalla legislazione americana, rimane un altro problema: la scalabilità.

I fornitori cloud europei sono ancora significativamente inferiori ai loro concorrenti globali in termini di capacità infrastrutturale e resilienza dei servizi. Airbus è apertamente scettica: il problema non risiede solo nella legislazione, ma anche nella capacità di garantire il livello di affidabilità richiesto. Pertanto, la probabilità di successo della gara è attualmente in fase di valutazione con certezza.

La situazione sta spingendo il mercato europeo verso la cooperazione: i singoli attori potrebbero non avere le risorse necessarie per soddisfare le richieste di un cliente di questo tipo.

Se saranno in grado di unirsi e rispettare la scadenza di Airbus rimane una questione aperta.

L'articolo Il cloud USA può diventare un’arma geopolitica? Airbus inizia a “cambiare rotta” proviene da Red Hot Cyber.

Se Google e Apple combattono assieme gli hacker c’è da preoccuparsi?

@npub1vje7...y8ga

La collaborazione sulla cybersicurezza tra Google e Apple suggerisce che gli attacchi registrati ai loro software non siano opera di criminali comuni, ma di gruppi altamente organizzati, forse persino supportati da Stati.

L'articolo proviene dalla sezione #Cybersecurity di #StartMag la

2025, l’anno nero delle criptovalute: la Corea del Nord ruba 2 miliardi di dollari

Nel 2025, gli hacker nordcoreani hanno rubato la cifra record di 2 miliardi di dollari in criptovalute, il 51% in più rispetto all’anno precedente.

Tuttavia, il numero di attacchi è diminuito, mentre i danni sono stati maggiori. Secondo Chainalysis, il bottino totale degli hacker nordcoreani dall’inizio delle operazioni ha superato i 6,75 miliardi di dollari. Il Paese è stato responsabile di oltre il 75% di tutti gli attacchi informatici alle criptovalute dell’anno.

L’episodio più devastante è stato l’attacco informatico a Bybit a febbraio, un singolo incidente che ha causato danni per 1,5 miliardi di dollari. Sempre più spesso, gli hacker nordcoreani non prendono d’assalto i sistemi, ma vi entrano furtivamente, fingendosi specialisti IT, reclutatori o investitori. Una volta ottenuto l’accesso, si prendono il loro tempo, pianificando il furto per massimizzare l’impatto.

I fondi rubati vengono smaltiti utilizzando uno schema ben consolidato.

Nel corso di 45 giorni, i fondi passano attraverso mixer, cross-chain bridge ed exchange fino a quando non vengono infine assorbiti nei servizi in lingua cinese. Questa “catena” aiuta a nascondere le tracce ed eludere le sanzioni. A differenza di altri criminali informatici , la Corea del Nord utilizza raramente P2P o exchange decentralizzati: sono troppo visibili. La preferenza viene data a canali chiusi e affidabili.

Allo stesso tempo, il numero di attacchi informatici ai portafogli personali è in crescita . Nel 2025, si sono verificati oltre158.000 incidenti di questo tipo, che hanno colpito almeno 80.000 persone. Ma ora gli hacker stanno rubando meno a ogni individuo: i danni sono scesi a 713 milioni di dollari, quasi la metà del totale dell’anno precedente. I proprietari di portafogli Ethereum e Tron sono stati gli attacchi più frequenti.

In questo contesto, il settore DeFi sta improvvisamente mostrando resilienza.

Sebbene siano tornate ingenti somme di denaro, il numero di attacchi informatici non è ancora aumentato. Ciò potrebbe essere dovuto a una maggiore sicurezza o a un cambiamento negli interessi degli aggressori. Prendiamo ad esempio Venus Protocol: a settembre, gli aggressori hanno tentato di prelevare 13 milioni, ma il sistema di monitoraggio ha bloccato l’attacco. I fondi sono stati recuperati e l’aggressore si è ritrovato in rosso.

Il 2025 è diventato un anno di attacchi costosi, precisi e furtivi.

Gli hacker nordcoreani stanno operando con precisione e crescente efficacia. Dato il loro stile – meno attacchi, più danni – il settore delle criptovalute deve imparare a distinguere tali attività dalla criminalità informatica tradizionale. Altrimenti, il prossimo Bybit potrebbe verificarsi da un momento all’altro.

L'articolo 2025, l’anno nero delle criptovalute: la Corea del Nord ruba 2 miliardi di dollari proviene da Red Hot Cyber.

A Tiny Reflecting Telescope For Portable Astronomy

For most of us who are not astronomers, the image that comes to mind when describing a reflecting telescope is of a huge instrument in its own domed-roof building on a mountain top. But a reflecting telescope doesn’t have to be large at all, as shown by the small-but-uncompromising design from [Lucas Sifoni].

Using an off-the-shelf mirror kit with a 76mm diameter and a 300mm focal length, he’s made a pair of 3D-printed frames that are joined by carbon fibre rods. The eyepiece and mirror assembly sit in the front 3D-printed frame, and the eyepiece is threaded so the telescope can be focused. There’s a 3D-printed azimuth-elevation mount, and once assembled, the whole thing is extremely compact.

While a common refracting telescope uses a lens and an eyepiece to magnify your view, a reflector uses a parabolic mirror to focus an image on a smaller diagonal mirror, and that mirror sends the image through the eyepiece. Most larger telescopes use this technique or a variation on it because large first-surface mirrors are easier to make than large lenses. There are also compound telescope types that use different combinations of mirrors and lenses. Which one is “best” depends on what you want to optimize, but reflectors are well known for being fairly simple to build and for having good light-gathering properties.

If you’d like to build your own version of this telescope then the files can all be found on Printables, meanwhile this isn’t the first 3D-printed telescope you might have seen on these pages. If you want to make your own mirror, that’s a classic hacker project, too.

hackaday.com/2025/12/20/a-tiny…