Sicurezza Wi-Fi Multilivello: La Guida Completa a Segmentazione, WPA3 e Difesa Attiva

Con l’espansione dell’Internet of Things (IoT), il numero di dispositivi connessi alle reti wireless è in continua crescita, sia nelle case che nelle aziende . Questo scenario rende la sicurezza delle reti wireless una priorità assoluta, poiché tali dispositivi rappresentano un bersaglio ideale per attacchi informatici .

Nei precedenti capitoli di questa rubrica abbiamo esplorato il lato offensivo della sicurezza Wi-Fi . Abbiamo visto quanto sia disarmante la semplicità con cui un attaccante, armato di strumenti open-source come Airodump-ng e Wireshark, possa mappare una rete, intercettare handshake crittografici e manipolare il traffico tramite attacchi Man-in-the-Middle .

Tuttavia, comprendere l’attacco è solo la metà dell’opera. La vera sfida per i CISO, i Network Administrator e i professionisti IT è costruire un’infrastruttura capace di resistere a queste intrusioni . Non stiamo parlando di una “soluzione magica” o di un singolo dispositivo hardware da installare nel rack, ma di un cambiamento radicale di mentalità . Dobbiamo abbandonare il concetto di “sicurezza perimetrale” (il classico muro che separa il “dentro” sicuro dal “fuori” insicuro) per abbracciare modelli più evoluti come la Defense-in-Depth (difesa in profondità) e le architetture Zero Trust . In questo approfondimento, analizzeremo come segmentazione, crittografia avanzata e intelligenza artificiale convergono per creare le moderne reti autodifensive .

La Segmentazione: Fermare i Movimenti Laterali

Se immaginiamo la nostra rete come un sottomarino, la segmentazione è l’equivalente dei compartimenti stagni. Se uno scafo viene perforato (un dispositivo viene compromesso), l’acqua (l’attaccante) deve rimanere confinata in quella sezione, senza poter affondare l’intera nave . Nel contesto Wi-Fi, la tecnica regina per implementare questa logica è l’uso delle VLAN (Virtual Local Area Network) .

Oltre la rete piatta

In molte implementazioni domestiche o di piccole imprese, la rete è “piatta” (Flat Network) . Questo significa che tutti i dispositivi – dal server con i dati finanziari, al laptop del CEO, fino alla lampadina smart da 10 euro – condividono lo stesso dominio di broadcast . Ricordate l’uso di netdiscover o nmap che abbiamo analizzato nell’articolo precedente?

Red Hot Cyber

Anatomia di una Violazione Wi-Fi: Dalla Pre-connessione alla Difesa Attiva Anatomia di una Violazione Wi-Fi: Dalla Pre-connessione alla Difesa Attiva

Scopri le fasi di un attacco Wi-Fi: dalla cattura dell'handshake con Aircrack-ng al MITM post-connessione. Guida tecnica su rilevamento e difesa at...

In una rete piatta, una volta che l’attaccante ha violato la password Wi-Fi (o ha trovato una porta Ethernet libera), ha visibilità immediata su ogni host . Può lanciare attacchi ARP Spoofing contro chiunque .

Creare “Zone di Fiducia”

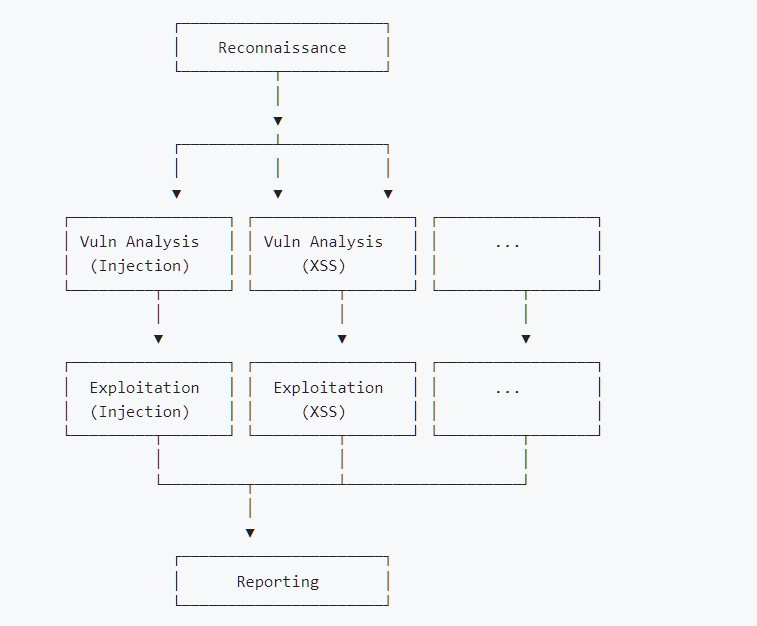

La segmentazione permette di suddividere l’infrastruttura in sezioni logiche isolate, riducendo drasticamente la superficie di attacco . Una configurazione professionale standard prevede almeno tre macro-segmenti:

VLAN Corporate (Blindata): Qui risiedono i dipendenti e gli asset critici . L’accesso è protetto da protocolli 802.1X (WPA-Enterprise) che richiedono certificati digitali o credenziali di dominio, non una semplice password condivisa .

VLAN Guest (Isolata): Destinata a visitatori e fornitori. Questa rete deve fornire solo accesso a Internet (spesso limitato in banda e filtrato nei contenuti) e deve essere completamente isolata dalla LAN interna . I dispositivi connessi qui non devono potersi vedere tra loro (Client Isolation) .

VLAN IoT (Zero Trust): Questa è oggi la frontiera più critica . I dispositivi IoT (telecamere, sensori, smart TV) sono spesso non aggiornabili e intrinsecamente vulnerabili . Isolarli in una VLAN dedicata impedisce che un sensore termico compromesso diventi il “ponte” per attaccare il server aziendale .

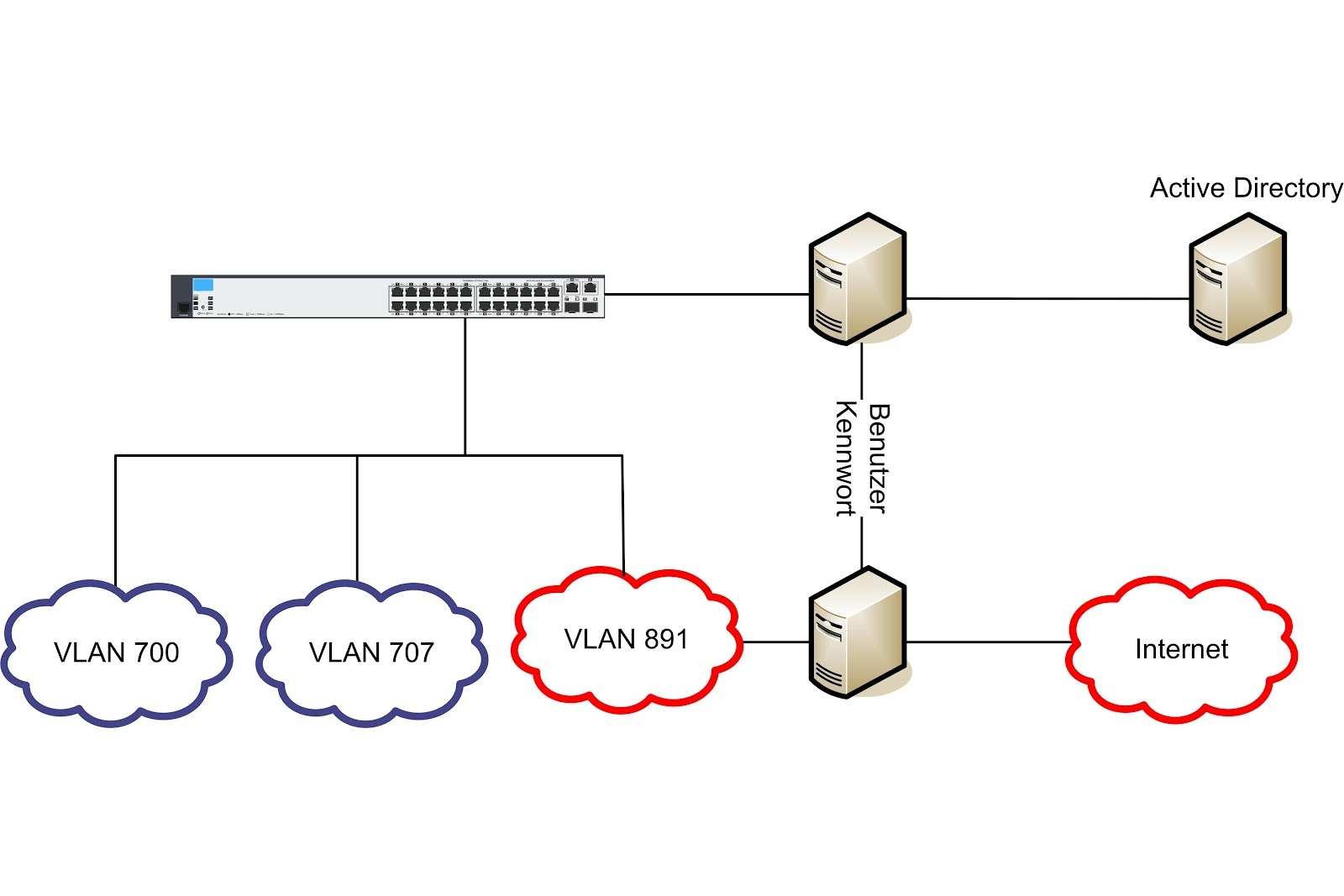

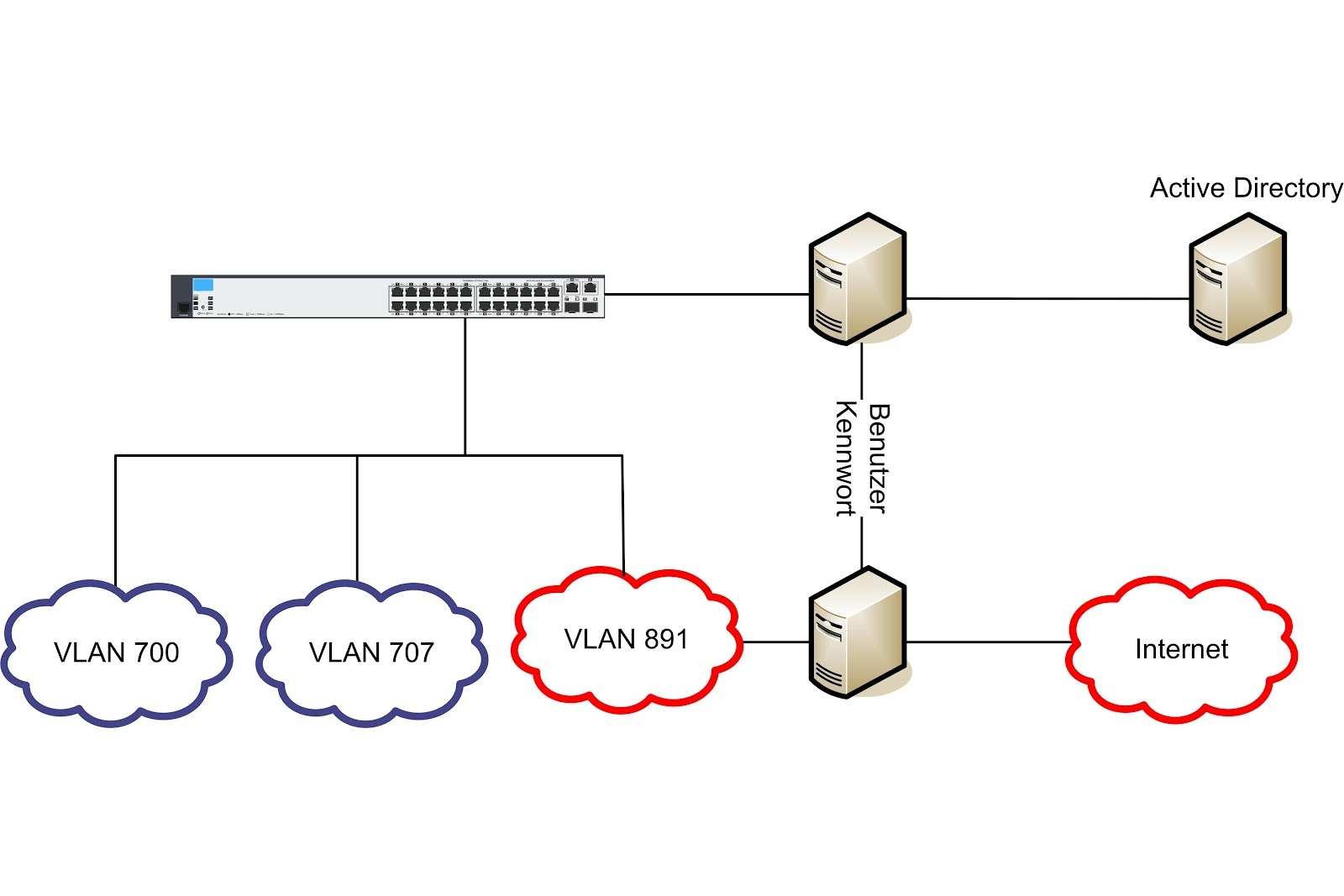

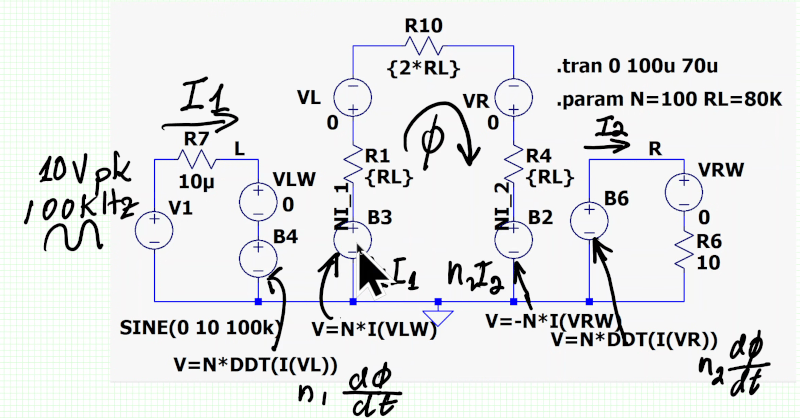

Esempio di architettura segmentata: le VLAN separano logicamente i dispositivi IoT e Guest dalle risorse critiche, impedendo movimenti laterali non autorizzati.

L’immagine sopra illustra come un gateway centrale gestisca il traffico tra VLAN diverse applicando regole di firewalling rigorose: il traffico dalla VLAN IoT verso la VLAN Corporate deve essere bloccato di default .

Defense-in-Depth: L’architettura a Cipolla

La segmentazione, per quanto potente, non è sufficiente da sola . Un attaccante determinato potrebbe trovare modi per saltare da una VLAN all’altra (VLAN Hopping) se gli switch non sono configurati correttamente . Qui entra in gioco la strategia di Difesa Multilivello (Defense-in-Depth) .

Questo approccio si basa sulla ridondanza dei controlli di sicurezza. Se una barriera fallisce, ne subentra un’altra immediatamente successiva . Possiamo visualizzare questa strategia come una serie di strati concentrici:

Livello Perimetrale: Firewall Next-Generation (NGFW) che filtrano il traffico in ingresso e uscita, bloccando connessioni verso botnet note .

Livello di Rete: Sistemi di crittografia (WPA3/VPN) per proteggere i dati in transito e IDS (Intrusion Detection Systems) per monitorare il traffico interno .

Livello Endpoint: Soluzioni EDR (Endpoint Detection and Response) installate sui singoli laptop e server, capaci di bloccare processi malevoli anche se la rete è stata superata .

Livello Inganno (Deception): L’uso di Honeypot (che vedremo più avanti) per attirare gli attaccanti .

La forza della difesa multilivello sta nella sua resilienza . Mentre un firewall tradizionale opera con regole statiche (“Blocca porta 80”), un sistema integrato multilivello sfrutta l’Intelligenza Artificiale per correlare eventi apparentemente slegati tra i vari strati, reagendo in modo dinamico .

Protocolli e Sfide: WPA2, AES/TKIP e WPA3

Se la segmentazione protegge l’interno della rete, la crittografia è il guardiano del cancello .

Protocolli di Sicurezza Attuali: WPA e WPA2

La maggior parte delle reti wireless utilizza protocolli di crittografia come WEP, WPA e WPA2, con WPA e WPA2 che dominano per la loro robustezza .

WPA/WPA2: Considerati altamente sicuri grazie all’utilizzo di algoritmi avanzati come AES (Advanced Encryption Standard) e TKIP (Temporal Key Integrity Protocol) .

La sicurezza si basa sulla difficoltà computazionale di risolvere complesse equazioni matematiche .

Tuttavia, con l’avanzamento tecnologico, anche questi protocolli potrebbero essere vulnerabili . La debolezza principale del WPA2-Personal (quello con la password condivisa) risiede nel “4-Way Handshake” . Come abbiamo dimostrato nell’articolo sugli attacchi, un hacker può catturare questo handshake e tentare di indovinare la password nel proprio laboratorio, testando milioni di combinazioni al secondo senza che la rete bersaglio se ne accorga .

WPA3 e SAE: La Nuova Frontiera

Oggi, WPA3 (standardizzato dalla Wi-Fi Alliance ”wi-fi.org/”)rappresenta la scelta obbligata per qualsiasi nuova implementazione . Risolve il problema alla radice introducendo il protocollo SAE (Simultaneous Authentication of Equals), basato sul metodo di scambio chiavi “Dragonfly” .

I vantaggi tecnici del SAE:

Resistenza ai dizionari offline: Con WPA3, un attaccante non può portare via i dati per crackarli offline . Ogni tentativo di indovinare la password richiede un’interazione attiva con l’Access Point . Questo significa che l’attaccante deve essere fisicamente presente e che la rete può rilevare e bloccare i tentativi ripetuti .

Forward Secrecy: Anche se un attaccante riuscisse a scoprire la password della rete in futuro, non potrà decifrare il traffico catturato nel passato . Ogni sessione ha chiavi effimere uniche .

Tabella di ConfrontoIl rischio della “Transition Mode” e la vulnerabilità “Dragonblood”

Nonostante la superiorità tecnica, l’adozione di WPA3 affronta ostacoli:

Hardware Legacy: Molti dispositivi (vecchie stampanti, terminali di magazzino, sensori medici) non supportano WPA3 .

Transition Mode: Per ovviare a ciò, i produttori hanno introdotto la modalità WPA3-Transition, che permette la connessione sia via WPA2 che WPA3 . Attenzione: Questa configurazione è un compromesso di sicurezza. Un attaccante esperto può eseguire un attacco di Downgrade, forzando un client moderno a disconnettersi e riconnettersi utilizzando il protocollo WPA2 più debole .

Vulnerabilità Dragonblood: Il protocollo WPA3 stesso, sebbene più sicuro, non è perfetto . Vulnerabilità come l’handshake Dragonblood possono essere sfruttate . Si tratta di una debolezza nell’implementazione dell’handshake che potrebbe essere utilizzata per aggirare le protezioni di WPA3 .

Minacce Emergenti: AI e Quantum Computing

Il panorama della sicurezza sta cambiando a causa di due fattori rivoluzionari.

L’Impatto dell’Intelligenza Artificiale (IA)

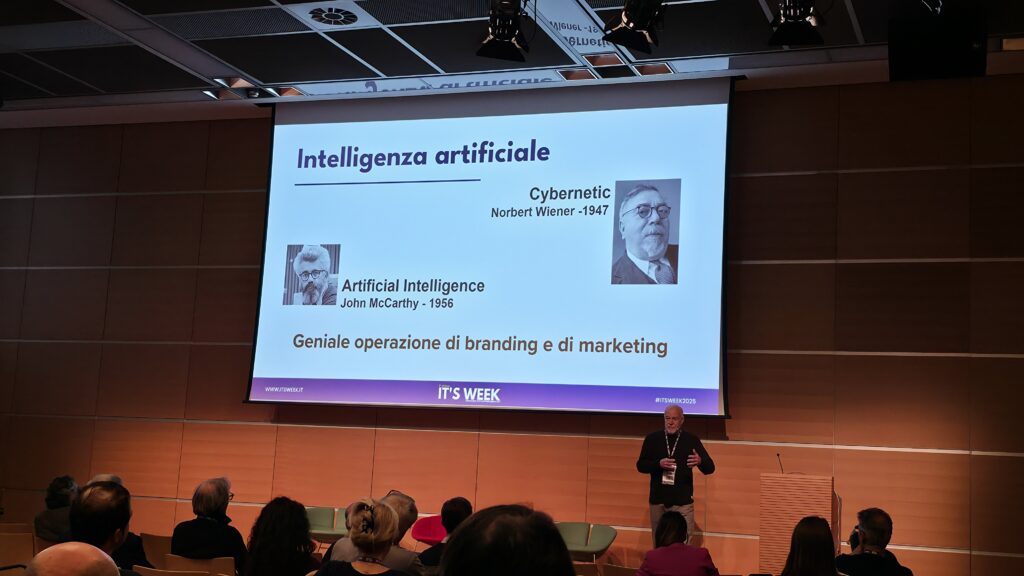

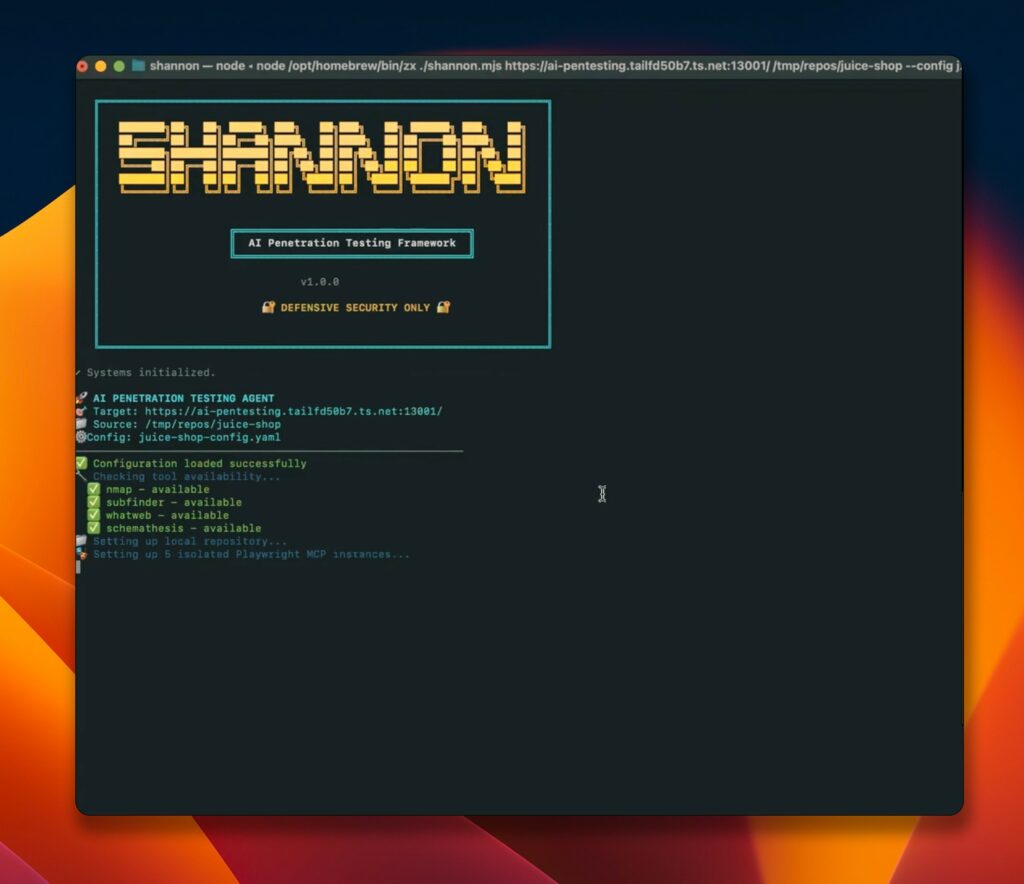

L’uso dell’intelligenza artificiale (IA) e del machine learning (ML) sta trasformando il panorama della sicurezza informatica, sia per i difensori che per gli attaccanti .

Per gli aggressori: IA e ML possono ridurre il costo computazionale necessario per eseguire attacchi di forza bruta . Il cracking delle password potrebbe diventare più veloce ed efficiente .

Il Potenziale dei Computer Quantistici

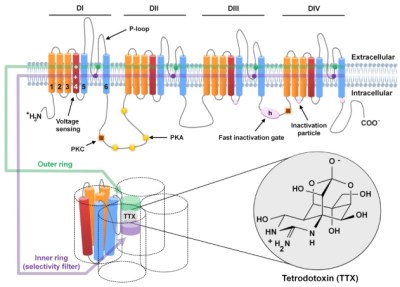

Sebbene i computer quantistici siano ancora in una fase di sviluppo iniziale, il loro potenziale è significativo .

Capacità: Possono eseguire calcoli complessi in tempi significativamente più brevi rispetto ai computer classici .

Minaccia ai Protocolli: Rappresentano una minaccia per la sicurezza di protocolli come WPA/WPA2, che si basano su problemi matematici difficili da risolvere con i computer tradizionali .

È quindi fondamentale sviluppare protocolli di crittografia post-quantistici . L’obiettivo è garantire che i dati rimangano sicuri anche contro attacchi basati su capacità computazionali avanzate . La ricerca è in corso, ma questi protocolli non sono ancora ampiamente implementati .

Gestione Identità: MFA e AI Comportamentale

Anche la crittografia più robusta fallisce se la chiave d’accesso viene rubata tramite phishing o social engineering . Per questo motivo, la gestione dell’identità (Identity Management) è diventata una componente critica .

Oltre la password: L’MFA

L’autenticazione a più fattori (MFA) non è più un optional . Nelle reti aziendali (WPA-Enterprise), l’accesso non dovrebbe mai basarsi solo su username e password . È necessario integrare un secondo fattore:

Una notifica Push su app mobile .

Un token hardware (chiavetta FIDO2) .

Un certificato digitale installato sul dispositivo .

AI Comportamentale (UEBA)

Qui entra in gioco l’Intelligenza Artificiale, trasformando la gestione accessi da statica a dinamica . I moderni sistemi di UEBA (User and Entity Behavior Analytics) creano un profilo base per ogni utente e dispositivo . Esempio pratico: Il sistema sa che l’utente “Mario Rossi” si collega solitamente tra le 08:00 e le 19:00, dall’ufficio di Roma, utilizzando un laptop Dell e scambiando circa 500MB di dati . Se improvvisamente le credenziali di Mario vengono usate alle 03:00 di notte, da un indirizzo IP associato alla Russia, per scaricare 10GB di dati, il sistema riconosce l’anomalia comportamentale . In una rete autodifensiva, l’AI reagisce istantaneamente: non si limita a loggare l’evento, ma blocca la sessione o mette il dispositivo in quarantena (VLAN limitata) richiedendo una ri-autenticazione forte .

Limiti Hardware e Architetture Ibride (Edge/Cloud)

Implementare crittografia avanzata, ispezione profonda dei pacchetti e analisi AI in tempo reale richiede risorse. Questo ci porta a un nodo cruciale: l’hardware. I router consumer o di fascia bassa (SOHO) hanno CPU e RAM limitate. Chiedere a questi dispositivi di decifrare traffico WPA3 ad alta velocità e analizzarlo con algoritmi di Machine Learning porterebbe al collasso della rete (collo di bottiglia).

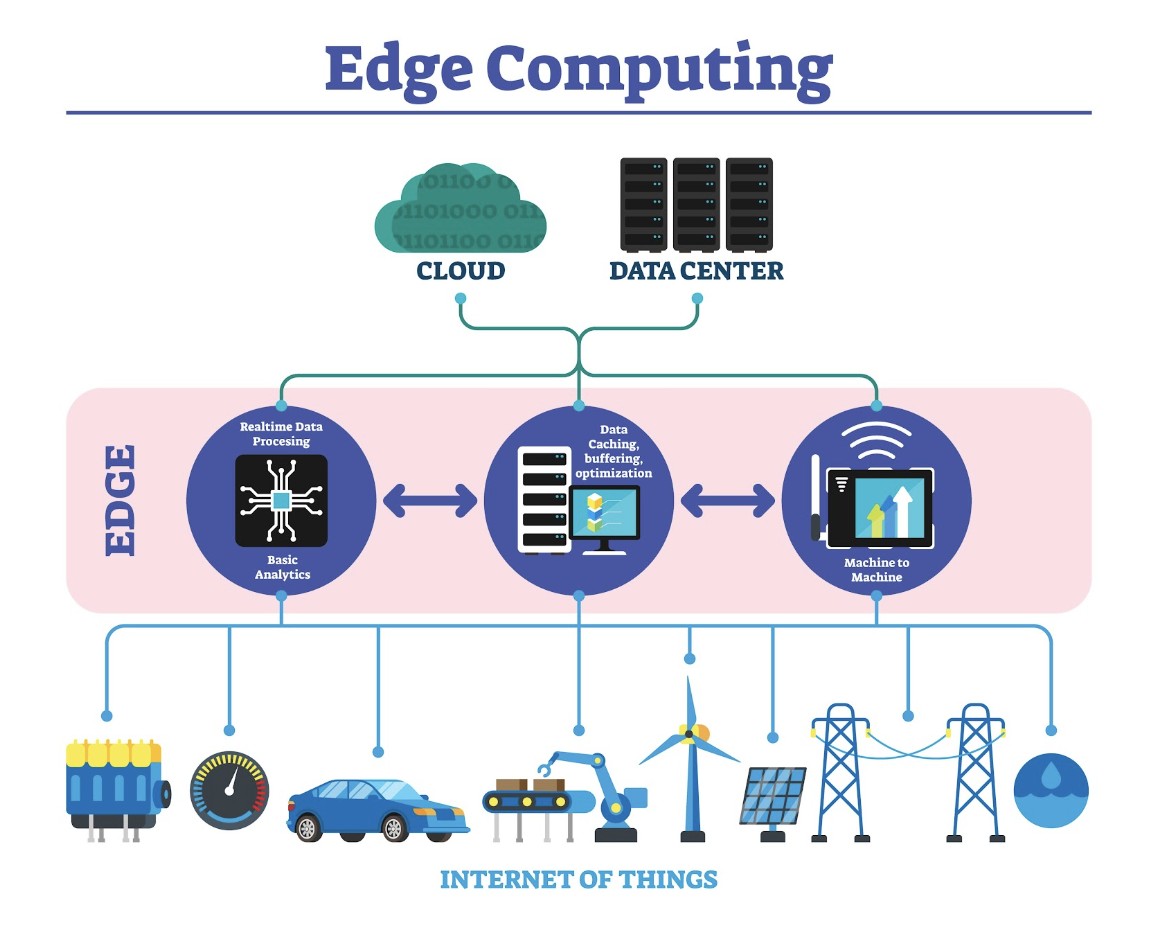

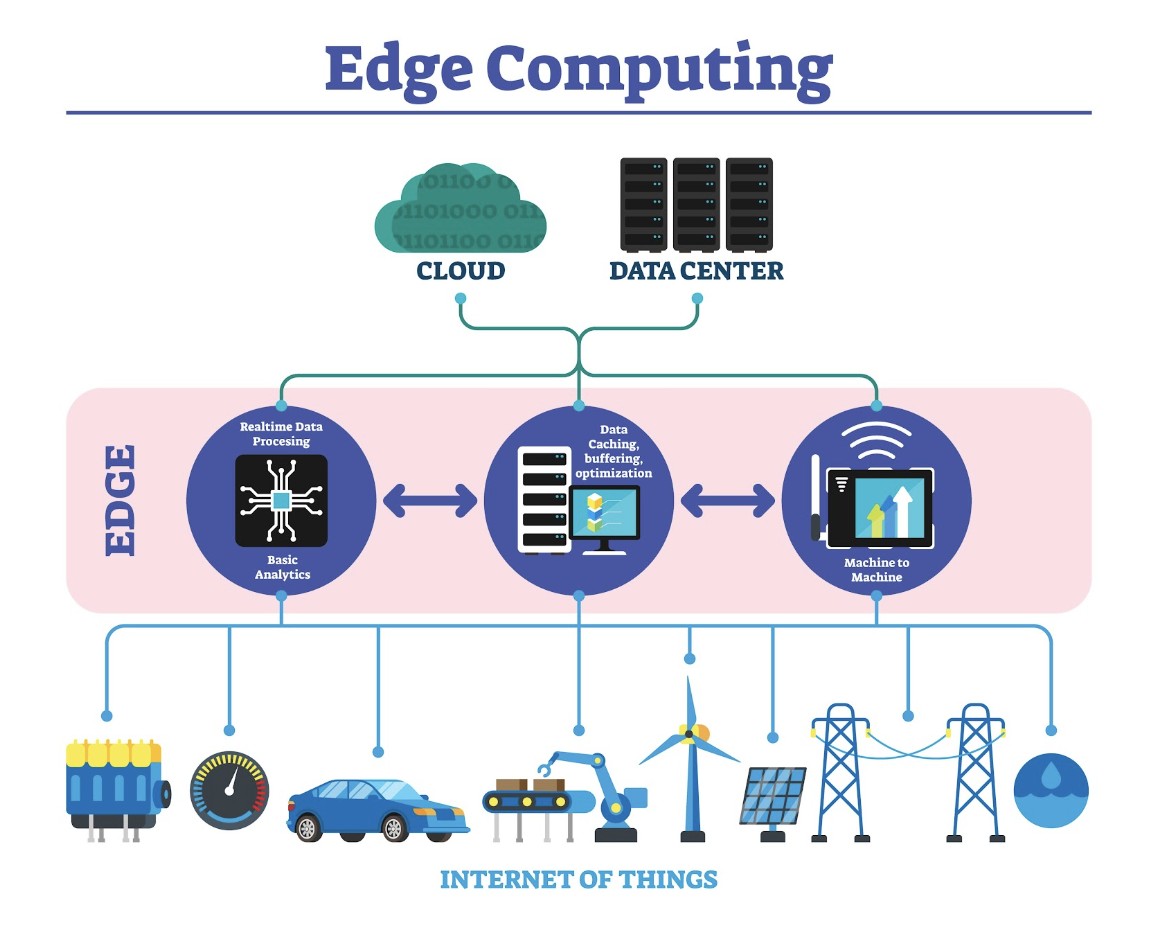

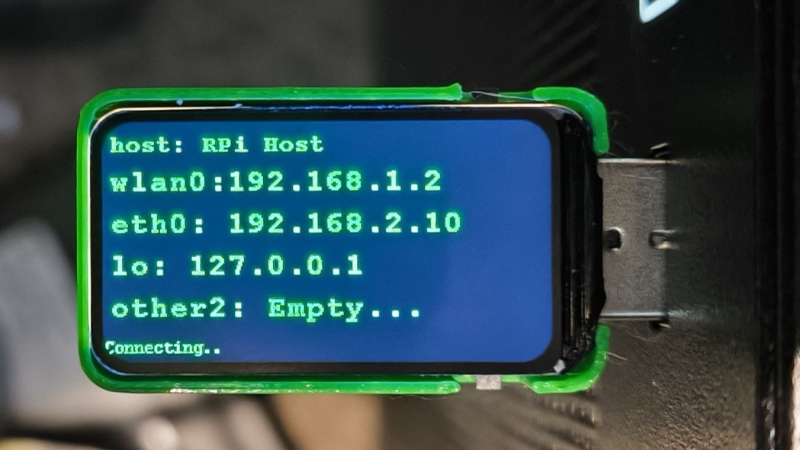

La risposta dell’industria è l’adozione di architetture ibride Edge-Cloud.

L’Edge (Il Bordo): Gli Access Point e gli switch moderni diventano più intelligenti. Eseguono un’analisi preliminare “leggera” direttamente sul traffico per decisioni immediate (es. bloccare un attacco DDoS o un ARP spoofing palese). Questo riduce la latenza a zero.

Il Cloud: I metadati del traffico (non i dati sensibili) vengono inviati al cloud, dove cluster di server potentissimi eseguono l’analisi comportamentale pesante, confrontando i dati con le minacce globali (Threat Intelligence) e aggiornando le regole di sicurezza degli apparati Edge.

Architettura ibrida Edge-Cloud: l’elaborazione avviene vicino alla fonte dei dati (Edge) per ridurre la latenza a zero, mentre il Cloud gestisce l’analisi storica e pesante.

Tuttavia, questo modello introduce la sfida della latenza. Ogni “salto” verso il cloud introduce millisecondi di ritardo. La progettazione della rete deve quindi bilanciare accuratamente cosa viene elaborato localmente e cosa in remoto.

Difesa Attiva: Honeypot e IDS

Finora abbiamo parlato di difese preventive. Ma cosa succede se l’attaccante è già dentro? Qui passiamo alla “Difesa Attiva”, utilizzando sistemi che non solo osservano, ma ingannano.

IDS e IPS: Le sentinelle

Gli Intrusion Detection Systems (IDS) e Intrusion Prevention Systems (IPS) sono la naturale evoluzione di strumenti come Wireshark. Invece di richiedere un analista umano che guardi i pacchetti, l’IPS analizza il flusso 24/7. Grazie all’AI, gli IPS moderni hanno superato il problema storico dei “falsi positivi”. Riescono a distinguere un trasferimento file legittimo massivo da un tentativo di esfiltrazione dati low-and-slow (lento e basso), progettato per sfuggire ai controlli tradizionali.

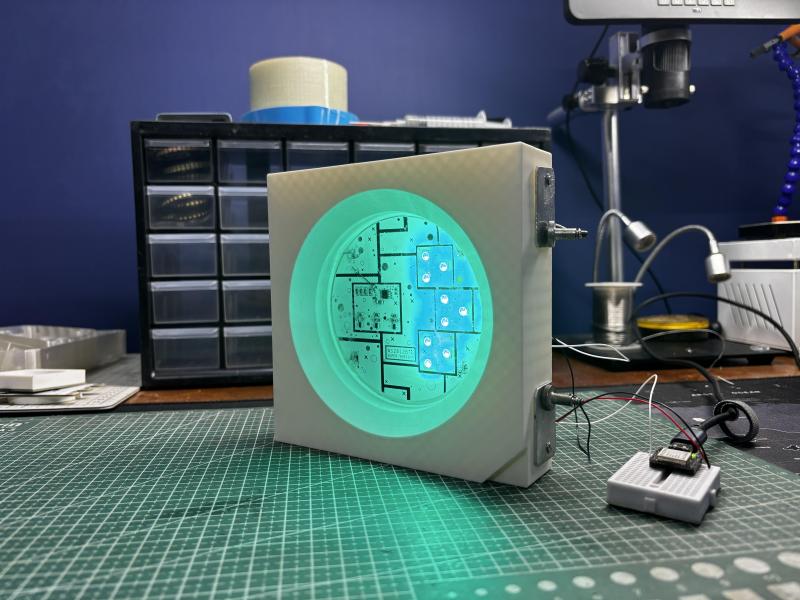

Honeypot: La trappola

Una delle tecniche più affascinanti della difesa multilivello è l’uso degli Honeypot (letteralmente “barattoli di miele”). Un honeypot è un sistema (un server, un PC, o anche un finto sensore IoT) deliberatamente vulnerabile e non protetto, posizionato in una VLAN isolata e monitorata.

La logica è spietata: Poiché nessun dipendente legittimo ha motivo di connettersi a quella macchina, qualsiasi traffico diretto verso l’honeypot è, per definizione, ostile.

Vantaggio: Genera allarmi ad altissima fedeltà (zero falsi positivi).

Intelligence: Permette di osservare l’attaccante mentre crede di agire indisturbato, raccogliendo dati sulle sue tecniche (TTPs) per blindare il resto della rete.

Strategie di Autodifesa Proattiva

Per contrastare le minacce emergenti e proteggere le reti wireless, è necessario adottare strategie diversificate e proattive:

Adattatori di rete avanzati: Migliorare l’hardware per rilevare vulnerabilità in tempo reale.

Modelli di elaborazione affidabile: Integrare meccanismi adattivi che rispondano automaticamente a tentativi di dirottamento.

Educazione e consapevolezza: Formare gli utenti su buone pratiche di sicurezza, come la scelta di password complesse e l’aggiornamento regolare del firmware.

Conclusioni e Futuro

La sicurezza ha inevitabilmente un costo. Richiede investimenti in hardware (AP WPA3, Firewall), software (licenze AI/Cloud) e competenze umane. Per le piccole imprese, questo può sembrare un onere insostenibile. Tuttavia, la democratizzazione delle tecnologie cloud sta rendendo le reti autodifensive accessibili anche alle PMI. La domanda che ogni manager deve porsi non è “quanto costa la sicurezza?”, ma “quanto costa fermare l’azienda per tre giorni a causa di un ransomware?”.

L’adozione massiccia della tecnologia wireless, alimentata dall’IoT, richiede una sicurezza delle reti wireless all’avanguardia . Mentre IA, ML e computer quantistici possono potenzialmente compromettere i protocolli di sicurezza esistenti, è essenziale continuare a sviluppare soluzioni resistenti e strategie di autodifesa proattive .

La sicurezza nelle reti wireless non è un obiettivo statico, ma un processo dinamico che richiede innovazione continua per stare al passo con le minacce emergenti. Guardando all’orizzonte, la convergenza tra Wi-Fi 7 e 5G porterà a scenari ancora più evoluti. Con tecnologie come il Multi-Link Operation (MLO) del Wi-Fi 7, la rete potrà spostare dinamicamente i flussi critici su frequenze non congestionate o non sotto attacco, garantendo una resilienza operativa mai vista prima. La rete del futuro non sarà solo un tubo per trasportare dati, ma un sistema immunitario digitale capace di rilevare, isolare e neutralizzare le minacce autonomamente.

L'articolo Sicurezza Wi-Fi Multilivello: La Guida Completa a Segmentazione, WPA3 e Difesa Attiva proviene da Red Hot Cyber.