Как защитить свой телефон от слежки, если вас заставляют установить шпионский мессенджер Max

Вы можете использовать вэб-версию макса с подмененным user-agent браузера. Если открыть вэб-версию макса с обычного мобильного браузера, то вас пошлют качать приложение - сайт распознает вас по юзер-агенту. Вот инструкция как это изменить:

1. Установите браузер IronFox или Fennec. На крайняк вы можете установить и обычный Firefox. В настройках Fennec и Firefox установите усиленную защиту и заблокируйте сторонние файлы куки! А еще в настройках всех браузеров отключите для сайтов доступ к геолокации, камере и микрофону.

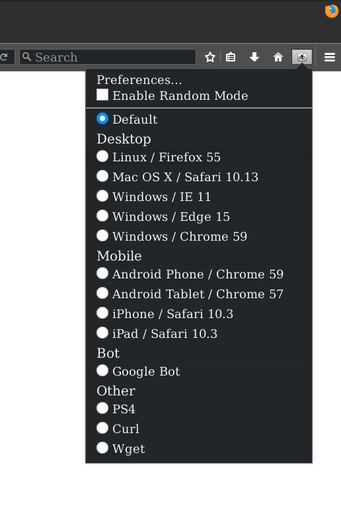

2. Установите одно из расширений с открытым кодом:

✅ User-Agent Switcher

✅ Chameleon (тут множество функций маскировки)

✅ Chameleon (тут множество функций маскировки)

Если вы использутете IronFox, то разрешите устанавливать расширения в настройках IronFox.

3. В расширениях выберите юзер-агент Windows - Firefox (выберайте последние версии firefox)

4. Теперь макс поверит, что вы сидите с компа и впустит вас в вэб-версию. Для большей реалистичности можно включить в настройках десктопный вид (Вид для ПК), но это может вызвать неудобства использования макса (все будет мелкое).

5. Затем создайте значок запуска вэб-версии макса на экране телефона - в настройках браузеров нажмите добавить "На домашний экран". На экране среди приложений появится иконка с вэб-версией макса.

Если вы использутете IronFox, то разрешите устанавливать расширения в настройках IronFox.

3. В расширениях выберите юзер-агент Windows - Firefox (выберайте последние версии firefox)

4. Теперь макс поверит, что вы сидите с компа и впустит вас в вэб-версию. Для большей реалистичности можно включить в настройках десктопный вид (Вид для ПК), но это может вызвать неудобства использования макса (все будет мелкое).

5. Затем создайте значок запуска вэб-версии макса на экране телефона - в настройках браузеров нажмите добавить "На домашний экран". На экране среди приложений появится иконка с вэб-версией макса.

User-Agent Switcher – Get this Extension for 🦊 Firefox (en-US)

Download User-Agent Switcher for Firefox. Easily override the browser's User-Agent string

Chameleon – Get this Extension for 🦊 Firefox (en-US)

Download Chameleon for Firefox. Spoof your browser profile. Includes a few privacy enhancing options.

A WebExtension port of Random Agent Spoofer.